Che cos'è Ransom Denial of Service (RDoS)? Prevenzione e precauzioni

Potresti aver sentito parlare di DoS e DDoS . L'idea alla base di un tale attacco è di far cadere i server di qualsiasi organizzazione, impedendo loro di fornire servizi ai propri utenti. Di solito, il server principale dell'organizzazione viene attaccato da così tante richieste di accesso che va in crash, negando qualsiasi servizio a chiunque. Ransom Denial of Service (RDoS) è simile, tranne per il fatto che anche gli hacker si trasformano in estorsionisti. Vediamo cos'è Ransom Denial of Service ( RDoS ) e come prevenirlo adottando le dovute precauzioni.

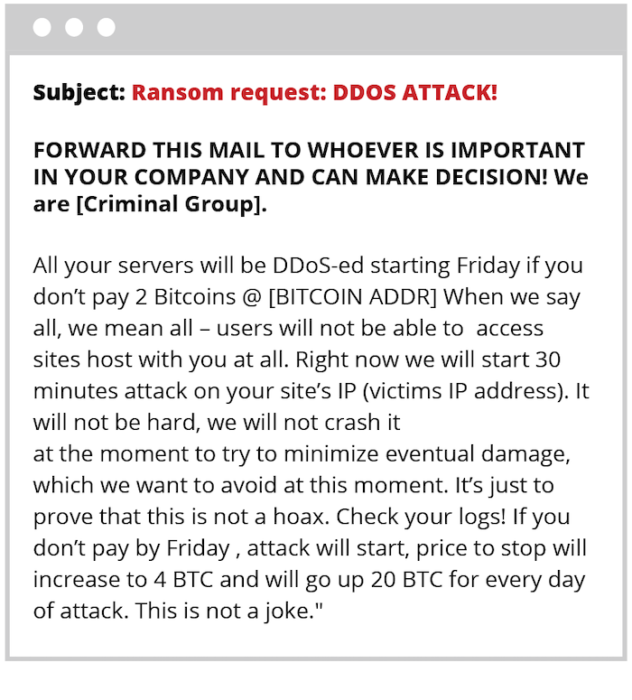

Ransom Denial of Service è quando gli hacker ti chiedono di pagare loro dei soldi, minacciando di lanciare un attacco Distributed Denial of Service (DDoS)(Distributed Denial of Service (DDoS)) se non paghi prima di una certa data e ora.

Per dimostrare che prendono sul serio l' attacco RDoS , possono anche lanciare un attacco DDoS per un breve periodo all'istituto da cui chiedono il riscatto. Potresti anche aver sentito parlare di ransomware: denaro chiesto dagli hacker dopo aver crittografato tutti i dati sui server di qualsiasi entità.

Nel caso di Ransomware , gli hacker prima crittografano i dati di un'istituzione e poi inviano una nota per chiedere un riscatto dicendo che decrittograferanno i dati DOPO(AFTER) che (gli hacker) avranno ottenuto il denaro. Con RDoS , la nota viene inviata PRIMA(PRIOR) di qualsiasi azione per conto degli hacker. Si afferma chiaramente che gli hacker hanno accesso ai server aziendali, e chiedono una certa somma di denaro in Criptovalute(Cryptocurrency) (vedi Bitcoin(Bitcoins) ) prima di una data precisa. Se il denaro non viene trasferito agli hacker, questi possono procedere a crittografare i dati dell'istituto o lasciarli.

L' RDoS sfrutta la paura della perdita e aiuta gli hacker mentre le persone pagano per evitare un attacco DDoS . Poiché è coinvolta solo la paura, anche gli hacker dilettanti iniziano a chiedere soldi. Possono o meno avere risorse per DDoS su un server aziendale, ma non c'è nulla di male nel richiedere estorsioni, tranne le possibilità di essere catturati e mandati in prigione.

Dovresti pagare?

Gli esperti dicono che non dovresti. Affermano che se anche un solo istituto paga gli hacker estorsionisti, anche altri hacker vorranno guadagnare denaro. Incoraggerà altri hacker e anche loro potrebbero richiedere un riscatto (estorsione di denaro) dicendo che faranno DDoS ai server dell'azienda se non pagati.

Gli esperti affermano inoltre che non vi è alcuna garanzia che non ci sarà un attacco DDoS o un attacco ransomware anche se il denaro dell'estorsione viene pagato. Inoltre, tali atti incoraggeranno altri hacker.

Dovresti lasciarti spaventare dagli hacker estorsionisti e pagare loro i soldi che chiedono? No. È sempre meglio avere un piano per contrastare un tale scenario. La prossima sezione parla di come preparare e gestire un attacco DDoS . Se hai un piano in atto, non devi temere DDoS , RDoS , ransomware o simili problemi di hacking.

… but then again – it is a practical decision you will have to take seeing what is at stake for you!

RDoS – Precauzioni(RDoS – Precautions) per prevenire i tempi di fermo quando sotto attacco

Quando un DDoS colpisce dopo una richiesta di riscatto, essere preparati è la chiave per gestire la situazione senza stress. Ecco perché è necessario un piano di protezione DDoS . Quando si pianifica un piano di protezione dagli attacchi DDoS(DDoS) , si presuppone che si tratti di una procedura comune, ovvero che si ripeta più e più volte. In questo modo sarai in grado di creare un piano migliore.

Alcune persone creano un piano di ripristino di emergenza(Disaster Recovery Plan) e lo utilizzano per riprendersi da un attacco DDoS . Ma questo non è il nostro scopo principale. Dobbiamo mitigare il flusso di traffico verso il sito web aziendale o i server del sito web.

Per un blog amatoriale, un tempo di inattività di un'ora potrebbe non significare molto. Ma per i servizi di elaborazione in tempo reale – banche, negozi online e servizi simili – ogni secondo è importante. Questo è ciò che dovresti tenere a mente per creare un piano di risposta DDoS(DDoS Response Plan) invece di un piano di ripristino DDoS(DDoS Recovery Plan) .

Per tua informazione, questo sito Web utilizza Sucuri per proteggersi.

Alcuni dei punti importanti da considerare durante la creazione di un attacco RDoS o DDoS sono:

- Come può aiutarti il tuo provider di servizi Internet ?(Internet Service Provider)

- Il tuo fornitore di servizi di hosting(Hosting Service Provider) può aiutarti rimuovendo il sito Web dall'host per un po' (fino a quando l' attacco DDoS non si interrompe)?

- Avete fornitori di sicurezza di terze parti, come Susuri , Akamai o Ceroro , in grado di rilevare gli attacchi DDoS non appena iniziano? Questi servizi possono anche bloccare l'attacco identificando diversi fattori come la geografia, ecc.

- Quanto tempo ci vorrà per modificare l'indirizzo IP del server in modo che l'attacco si interrompa (mancata attivazione)?

- Hai(Did) preso in considerazione un piano basato su cloud in grado di aumentare la larghezza di banda in caso di attacchi DDoS(DDoS) ? Una maggiore larghezza di banda significa più sforzi da parte degli hacker. Se si opta per un piano infinity, gli attacchi DDoS si fermano rapidamente perché gli hacker dovranno predisporre più risorse per far cadere il server aziendale

Questo spiega il Ransom Denial of Service ( RDoS ) e come prepararsi a un attacco DDoS . Se hai qualcosa da aggiungere, commenta qui sotto.

Related posts

DDoS Distributed Denial di Service Attacks: Protezione, Prevention

Denial di Service (DoS) Attacco: cosa è e come prevenirlo

Software anti-ransomware gratuito per computer Windows

Create email Regole per impedire Ransomware in Business Microsoft 365

Abilita e configura Ransomware Protection in Windows Defender

Windows non può avviare lo Diagnostic Policy Service

Come abilitare DNS Client Service se disattivato in Windows 10

Fix Windows Installer Package ERRORI: Service non è stato possibile avviare

Come per la protezione contro gli attacchi e prevenire Ransomware & infezioni

Windows Time Service non funziona, Time Synchronization non riesce con l'errore

McAfee Ransomware Recover (Mr2) può aiutare a decrittografare i file

Audio Service non è in esecuzione su Windows 11/10

CyberGhost Immunizer aiuterà a prevenire gli attacchi di ransomware

Slick Write è uno Web Service gratuito per migliorare il tuo Writing Skills & Style

Come aggiungere Dropbox come Cloud Service a Microsoft Office

Service Host SysMain causando High CPU and Memory usage

Come posso abilitare il tatto Keyboard and Handwriting Panel Service?

IP Helper Service (iphlpsvc.exe) Processo Elevato utilizzo dei dati di Internet

Come abilitare o disabilitare IP Helper Service in Windows 10

Background Intelligent Transfer Service non funziona in Windows 11/10