Attacchi ransomware, definizione, esempi, protezione, rimozione

Il ransomware(Ransomware) è diventato una seria minaccia per il mondo online in questi giorni. Molte aziende di software, università, aziende e organizzazioni in tutto il mondo stanno cercando di adottare misure precauzionali per salvarsi dagli attacchi ransomware. I governi degli Stati (United) Uniti(States) e del Canada hanno rilasciato una dichiarazione congiunta sugli attacchi ransomware esortando gli utenti a stare all'erta e prendere precauzioni. Di recente, il 19 maggio (May 19), il governo svizzero ha osservato il Ransomware Info Day , per diffondere la consapevolezza sul ransomware e sui suoi effetti. Anche in India il ransomware è in aumento.

Microsoft ha recentemente pubblicato un dato che menziona quante macchine (utenti) sono state colpite da attacchi ransomware in tutto il mondo. È stato riscontrato che gli Stati (United) Uniti(States) erano in cima agli attacchi ransomware; seguito da Italia(Italy) e Canada . Ecco i primi 20 paesi maggiormente colpiti dagli attacchi ransomware.

Ecco un resoconto dettagliato che risponderà alla maggior parte delle tue domande sul ransomware. Questo post esaminerà cosa sono gli attacchi ransomware, i tipi di ransomware, in che modo il ransomware arriva sul tuo computer e suggerisce i modi per gestirlo.

(Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.)

Attacchi ransomware

Che cos'è il ransomware

Il ransomware(Ransomware) è un tipo di malware che blocca i tuoi file, dati o il PC stesso ed estorce denaro da te per fornirti l'accesso. Questo è un nuovo modo per gli autori di malware di "raccogliere fondi" per le loro attività illegittime sul web.

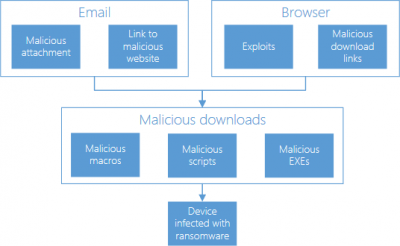

In che modo il ransomware arriva sul tuo computer

Potresti ottenere ransomware se fai clic su un collegamento errato o apri un allegato di posta elettronica dannoso. Questa immagine di Microsoft descrive come avviene l'infezione da ransomware.

Il ransomware(Ransomware) sembra un programma innocente o un plug-in o un'e-mail con un allegato dall'aspetto "pulito" che viene installato all'insaputa dell'utente. Non appena ottiene l'accesso al sistema dell'utente, inizia a diffondersi nel sistema. Infine, a un certo punto, il ransomware blocca il sistema o determinati file e impedisce all'utente di accedervi. A volte, questi file sono crittografati. Uno scrittore di ransomware richiede una certa somma di denaro per fornire l'accesso o decrittografare i file.

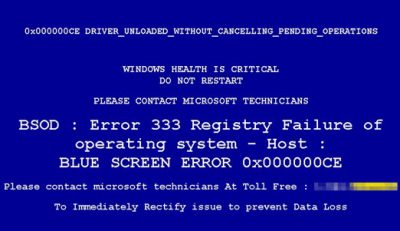

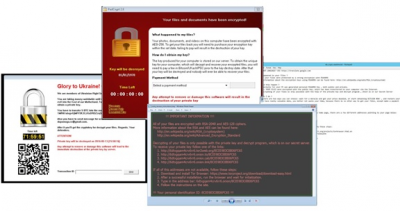

Un falso messaggio di avviso da parte di un ransomware ha il seguente aspetto:

Tuttavia, durante gli attacchi ransomware, non vi è alcuna garanzia che gli utenti recuperino i propri file anche dopo aver pagato il riscatto. Quindi(Hence) , è meglio prevenire attacchi ransomware piuttosto che cercare di recuperare i tuoi dati in un modo o nell'altro. Puoi utilizzare RanSim Ransomware Simulator per verificare se il tuo computer è sufficientemente protetto.

Leggi(Read) : Cosa fare dopo un attacco Ransomware sul tuo computer Windows?(What to do after a Ransomware attack on your Windows computer?)

Come identificare gli attacchi ransomware

Il ransomware generalmente attacca i dati personali, come immagini, documenti, file e dati dell'utente. È facile identificare il ransomware(identify the ransomware) . Se vedi una nota ransomware che richiede denaro per dare accesso ai tuoi file, o file crittografati, file rinominati, browser bloccato o uno schermo bloccato del tuo PC, puoi dire che il ransomware ha preso il controllo del tuo sistema.

Tuttavia, i sintomi degli attacchi ransomware possono cambiare a seconda dei tipi di ransomware.

Leggi(Read) : Mappe di rilevamento malware che ti consentono di visualizzare gli attacchi informatici(Cyber Attacks) in tempo reale.

Tipi di attacchi ransomware

In precedenza, il ransomware mostrava un messaggio in cui si affermava che l'utente ha fatto qualcosa di illegale e che è stato multato dalla polizia o dall'agenzia governativa sulla base di alcune politiche. Per sbarazzarsi di queste "accuse" (che erano sicuramente false accuse), agli utenti è stato chiesto di pagare queste multe.

Al giorno d'oggi, un attacco ransomware in due modi. Blocca lo schermo del computer o crittografa determinati file con una password. Sulla base di questi due tipi, il ransomware è diviso in due tipi:

- Blocca schermo ransomware

- Crittografia ransomware.

Lock screen ransomware blocca il tuo sistema e richiede un riscatto per consentirti di accedervi ancora una volta. Il secondo tipo, ovvero il ransomware Encryption(Encryption ransomware) , modifica i file nel tuo sistema e richiede denaro per decrittografarli nuovamente.

Gli altri tipi di ransomware sono:

- ransomware Master Boot Record(Master Boot Record) (MBR).

- Ransomware che crittografa i server web

- Ransomware per dispositivi mobili Android

- ransomware IoT .

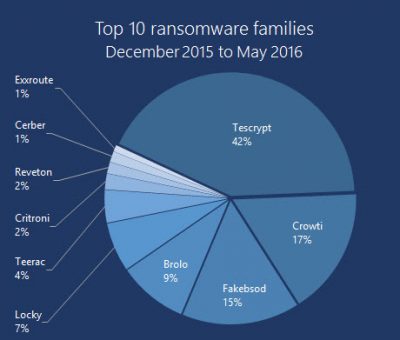

Ecco alcune famiglie di ransomware e le loro statistiche sugli attacchi:

Inoltre, dai un'occhiata alla crescita del ransomware e alle sue statistiche sulle infezioni.

Chi può essere colpito dagli attacchi ransomware

Non importa dove ti trovi e quale dispositivo stai utilizzando. Il ransomware(Ransomware) può attaccare chiunque, sempre e ovunque. Gli attacchi ransomware possono aver luogo su qualsiasi dispositivo mobile, PC o laptop quando si utilizza Internet per navigare, inviare e-mail, lavorare o fare acquisti online. Una volta trovato un modo per raggiungere il tuo dispositivo mobile o il PC, utilizzerà le sue strategie di crittografia e monetizzazione in quel PC e dispositivo mobile.

Quando può il ransomware avere la possibilità di attaccare

Quindi quali sono i possibili eventi in cui il ransomware può colpire?

- Se stai navigando su siti Web non attendibili

- Scaricare o aprire file allegati ricevuti da mittenti e-mail sconosciuti (e-mail di spam). Alcune delle estensioni di file di questi allegati possono essere (.ade, .adp , .ani , .bas , .bat , .chm , .cmd , .com , .cpl , .crt , .hlp , .ht, .hta , .inf , .ins, .isp , .job , .js, .jse , .lnk , .mda , .mdb , .mde , .mdz , .msc ,.msi , .msp , .mst , .pcd , .reg , .scr , .sct , .shs , .url , .vb, .vbe , .vbs , .wsc , .wsf , .wsh , .exe , .pif .) E anche i tipi di file che supportano le macro (.doc, .xls , .docm , .xlsm , .pptm , ecc.)

- Installazione di software piratato, programmi software o sistemi operativi obsoleti

- Accesso a un PC che fa parte della rete già infetta

Precauzioni contro gli attacchi ransomware

L'unico motivo per cui viene creato un ransomware è perché gli autori di malware lo vedono come un modo semplice per fare soldi. Vulnerabilità come software senza patch, sistemi operativi obsoleti o ignoranza delle persone sono utili per tali persone con intenzioni dannose e criminali. Quindi(Hence) , la consapevolezza(awareness) è il modo migliore per evitare qualsiasi attacco da parte di ransomware.

Di seguito sono riportati alcuni passaggi che puoi intraprendere per affrontare o affrontare gli attacchi ransomware:

- Gli utenti Windows consigliano di mantenere aggiornato il proprio sistema operativo Windows(System) . Se esegui l'aggiornamento a Windows 10 , ridurrai al massimo gli eventi dell'attacco ransomware.

- Eseguire sempre il backup dei dati importanti su un disco rigido esterno.

- Abilita la cronologia dei file o la protezione del sistema.

- Fai attenzione(Beware) alle e-mail di phishing, allo spam e controlla l'e-mail prima di fare clic sull'allegato dannoso.

- Disabilita il caricamento delle macro nei tuoi programmi di Office.

- Disabilita la funzionalità Desktop remoto quando possibile.

- Usa l'autenticazione a due fattori.

- Utilizzare una connessione Internet sicura e protetta da password.

- Evita(Avoid) di navigare in siti Web che sono spesso terreno fertile per malware come siti di download illegali, siti per adulti e siti di gioco d'azzardo.

- Installa(Install) , usa e aggiorna regolarmente una soluzione antivirus

- Utilizza alcuni buoni software anti-ransomware(anti-ransomware software)

- Prendi sul serio la sicurezza di MongoDB per evitare che il tuo database venga dirottato dal ransomware.

Ransomware Tracker ti aiuta a tracciare, mitigare e proteggerti dal malware.

Leggi(Read) : Proteggi e previeni gli attacchi ransomware(Protect against and prevent Ransomware attacks)(Protect against and prevent Ransomware attacks) .

Sebbene siano disponibili alcuni strumenti di decrittografia del ransomware(ransomware decryptor tools) , è consigliabile prendere sul serio il problema degli attacchi ransomware. Non solo mette in pericolo i tuoi dati, ma può anche violare la tua privacy in misura tale da danneggiare anche la tua reputazione.

Dice Microsoft ,

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

Se ti capita di avere la sfortuna di essere stato infettato da un ransomware, puoi, se lo desideri, segnalare il (FBI)ransomware(report Ransomware)(report Ransomware) all'FBI , alla polizia(Police) o alle autorità competenti.

Ora leggi la protezione dal ransomware in Windows(Ransomware protection in Windows) .

Related posts

Abilita e configura Ransomware Protection in Windows Defender

Come mitigare Human-operated Ransomware Attacks: Infografica

Digital Sovranità - Definizione, Meaning, Examples and Explanation

Cos'è il phishing della lancia? Spiegazione, Examples, Protection

Fileless Malware Attacks, Protection and Detection

Lockwise, Monitor, Facebook Container, Tracking Protection su Firefox

Android Fragmentation Definition, Problem, Issue, Chart

Ransomware Response Playbook mostra come affrontare il malware

Che cos'è la neutralità netta? Definizione, Pro e Contro, Dibattito

CyberGhost Immunizer aiuterà a prevenire gli attacchi di ransomware

CSS Exfil Protection estensione del browser offerte CSS Exfil vulnerability attacco

Cosa fare dopo uno Ransomware attack sul tuo Windows computer?

Come aggiungere o escludere un'app in Exploit Protection di Windows 10

Come cancellare Windows Defender Protection History in Windows 10

Come disabilitare o abilitare Redirect Tracking Protection (ETP 2.0) in Firefox

Elenco dei gratuiti Ransomware Decryption Tools per sbloccare i file

Cos'è Account Protection in Windows 10 e come nascondere questa sezione

Impossibile avviare i Software Protection service

Windows Defender Error 0x80240438, Definition Aggiornamenti non installati

Cos'è Firewall and Network Protection in Windows 10 e come nascondere questa sezione