Come utilizzare iVerify per proteggere il tuo dispositivo iOS dagli hacker

Ogni sistema operativo e dispositivo ha i suoi strumenti di sicurezza. Se utilizzi un computer desktop, avrai familiarità con l'ampia gamma di firewall, antivirus e antimalware e consigli generali sulla sicurezza(general security advice) disponibili.

Ma per quanto riguarda smartphone e tablet? Con sempre più persone che passano al mobile computing e sempre più tablet utilizzati come computer di fatto(more tablets being used as de-facto computers) , la necessità di una soluzione di sicurezza mobile diventa sempre più pressante(becomes ever more pressing) .

Si è presentata una nuova soluzione per dispositivi iOS, chiamata iVerify . A $ 5, scoraggerà la folla alla ricerca di omaggi, ma vale la pena sacrificare il tuo latte macchiato quotidiano in cambio di tranquillità.

But….iOS Devices Can’t Be Hacked!

C'è un po' di una pericolosa illusione che i dispositivi iOS siano inespugnabili. Che la crittografia su di loro li renda immortali a qualsiasi tentativo di hacking. Questo è sbagliato.

È vero(is) che i dispositivi iOS hanno funzionalità di crittografia estremamente buone (a condizione che ti ricordi di accenderli!). Ma niente è garantito. I bug vengono trovati continuamente, inclusi dieci bug solo in iMessage(ten bugs in iMessage alone) .

iVerify monitora qualsiasi potenziale vulnerabilità di sicurezza e segnala tutto ciò che ritiene sospetto. Ti dà anche un elenco di cose che devi fare per bloccare completamente il tuo telefono per rendere ancora più difficile per chiunque l'accesso al tuo telefono.

Configurazione di iVerify per iOS(Setting Up iVerify for iOS)

iVerify funziona sia su iPhone che su iPad. L'acquisto per uno ti darà la versione per l'altro, quindi ti consigliamo vivamente di configurare l'app su entrambi i dispositivi se li hai entrambi.

- Quando l'app è stata scaricata, aprila e fai clic sul pulsante verde Continua(Continue) .

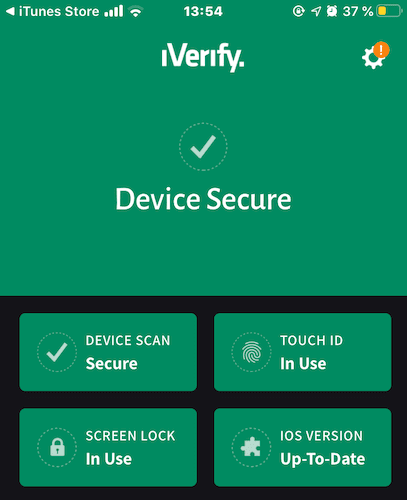

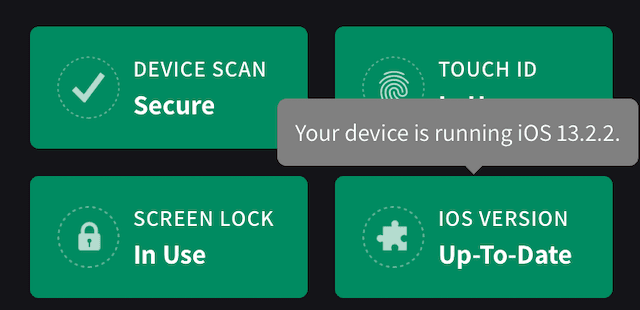

- Questo apre quindi la schermata principale per mostrare quelle che ritiene essere le quattro aree principali di sicurezza: scansione del dispositivo, Touch ID, blocco schermo(Device Scan, Touch ID, Screen Lock) e la tua attuale versione di iOS(iOS Version) .

- Dal momento che li sto usando e aggiornando tutti, sono tutti attualmente verdi. Ma se qualcuno di loro fosse disabilitato o scaduto, apparirebbero in rosso, richiedendo un'attenzione immediata.

- Se tocchi leggermente uno dei pulsanti, ti verranno fornite informazioni rilevanti.

- Se ora scorri più in basso nella pagina, vedrai gli elenchi di controllo delle precauzioni di sicurezza che ora puoi adottare per bloccare ancora di più il tuo dispositivo.

- Se tocchi il primo, Proteggi contro il furto,(Protect against theft,) otterrai un elenco dei consigli di iVerify in quella categoria.

- Quello che è un po' meno è che iVerify non controlla se hai già fatto queste cose. Presuppone solo che tu non l'abbia fatto. Se trovi qualcosa che hai già fatto, toccalo, scorri fino in fondo, quindi tocca L'ho rivisto(I’ve Reviewed This) . Verrà quindi contrassegnato come completo.

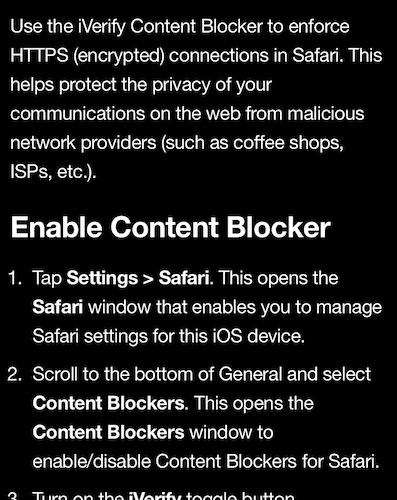

- Per un'attività che non hai completato, toccala e la pagina successiva ti fornirà le istruzioni complete su come raggiungerla, incluso un pulsante per portarti alle impostazioni del dispositivo.

- Una volta fatto, torna su iVerify, tocca I've Reviewed This e verrà contrassegnato come completo. Passa a quello successivo e ripeti.

iVerify rileva le minacce al tuo dispositivo iOS(iVerify Detects Threats to Your iOS Device)

Quando iVerify rileva una minaccia, genera un collegamento univoco a Trail of Bits , lo sviluppatore che ha creato iVerify. Questo collegamento fornisce informazioni su cosa fare per eliminare la minaccia, oltre a segnalare la minaccia a Trail of Bits , per migliorare il database delle minacce.

Come dice lo schermo, apri il collegamento su un altro dispositivo non infetto, chiudi il dispositivo infetto e segui le istruzioni nel collegamento fornito.

Not 100% Perfect – But Better Than Nothing

Questo non dovrebbe essere visto come una soluzione perfetta per combattere spyware, malware e hacker. Niente è perfetto. Le minacce si evolvono continuamente e, ovviamente, se viene coinvolto un governo o un cattivo sostenuto dallo stato, beh, qualcosa come iVerify sarà inutile.

Ma il 99% di noi non sarà preso di mira dai governi totalitari o da qualcuno che usa un dispositivo di scrambling vocale chiedendo di essere pagato un miliardo di dollari in cambio di non incasinare la rete elettrica. Per noi gente comune, iVerify potrebbe rivelarsi una risorsa molto preziosa.

Related posts

Esegui automaticamente il backup del tuo dispositivo iOS tramite Wi-Fi

Usa il tuo dispositivo iOS come modem cablato

Come eseguire il backup del tuo dispositivo iOS utilizzando iTunes

Come ottimizzare l'app Outlook mobile per il tuo telefono

Come collegare Android phone or iPhone a Windows 10 PC

Dispositivi Sync Android e IOS con Windows PC utilizzando Moboplay

Come cambiare lo iPhone keyboard language: tutto ciò che devi sapere

Come installare i componenti aggiuntivi in Outlook per Android e iOS

Cos'è un QR code?A cosa servono QR code?

Best iOS Simulators ed emulatori per PC Windows 10

Come cambiare il linguaggio su Facebook: tutto ciò che devi sapere

Set UP Kodi Remote Control in Windows 10 utilizzando Android & iOS devices

Come bloccare o sbloccare qualcuno su WhatsApp

Elenco di iPhone apps da Microsoft

Come mettere Google Chrome in Dark Mode

Come configurare e utilizzare Instant Guard su ASUS Wi-Fi router

3 modi per accendere o spegnere l'iPhone Bluetooth

Come trasferire le foto da iPhone a Android (4 modi)

Come rispecchiare iPad or iPhone screen a Windows 10 PC

Come cambiare search engine su Chrome per Windows, Macos, Android e IOS