Come rilevare il monitoraggio di computer ed e-mail o software di spionaggio

Se sei un amministratore di sistema, tenere d'occhio l'utilizzo della posta elettronica e del PC da parte dei tuoi dipendenti è un'attività abbastanza comune, che ti consente di monitorare la produttività e di assicurarti che nessun file pericoloso entri nella tua rete. Lo stesso vale anche per genitori(applies to parents) e insegnanti, che potrebbero voler tenere d'occhio l'utilizzo del PC di un bambino per la sua sicurezza.

Sfortunatamente, ci sono momenti in cui il software di monitoraggio non viene accolto o apprezzato. Hacker, ficcanaso o amministratori IT che esagerano possono spingersi oltre i limiti. Se sei preoccupato per la tua privacy(worried about your privacy) , puoi imparare a rilevare il monitoraggio di computer ed e-mail o il software di spionaggio seguendo questi passaggi.

Monitoraggio a casa, a scuola o al lavoro(Monitoring at Home, School, or Work)

Prima di iniziare a esaminare come rilevare determinati tipi di monitoraggio di computer ed e-mail, potrebbe essere necessario determinare i tuoi diritti. In qualità di dipendente, i tuoi diritti all'accesso non filtrato al Web, alla posta elettronica o all'utilizzo generale del PC potrebbero essere molto inferiori, anche se ciò non significa che non ci siano limiti che non possono essere superati(boundaries that can’t be crossed) .

Potresti non essere il proprietario dell'attrezzatura e, a seconda del tuo contratto, il tuo datore di lavoro o la tua scuola potrebbero detenere il diritto di registrare qualsiasi dato sull'utilizzo del tuo PC. Sebbene ci siano modi per monitorarlo, potresti non essere in grado di interromperlo o aggirarlo. Lo stesso vale in un contesto educativo, dove sono probabili severi controlli sull'utilizzo del PC e del web.

Tuttavia, è uno scenario completamente diverso per un PC personale su una rete domestica. Il tuo PC, le tue regole, a meno che non sia la tua attrezzatura. I genitori, ad esempio, possono posizionare un software di monitoraggio per proteggere i propri figli, ma possono farlo anche i partner violenti o gli hacker malintenzionati a migliaia di chilometri di distanza.

Che sia a casa, a scuola o in ufficio, ci sono diversi modi per verificare il tipo tipico di monitoraggio del computer o della posta elettronica che può aver luogo.

Controllo del software di monitoraggio della posta elettronica(Checking for Email Monitoring Software)

Se desideri controllare il monitoraggio della posta elettronica, valuta innanzitutto se stai utilizzando un account di posta elettronica personale, aziendale o didattico. Per gli account aziendali o didattici, un amministratore di sistema ha probabilmente il potere di accedere alle tue e-mail in qualsiasi momento, con tutte le e-mail instradate attraverso un server sicuro che potrebbe anche controllare.

In tal caso, dovresti sempre(always) presumere che le tue e-mail siano monitorate in qualche modo. Potrebbe essere attivamente monitorato, in cui ogni e-mail viene controllata e registrata, oppure il monitoraggio potrebbe essere meno specifico, con informazioni su quando invii e ricevi e-mail (così come i destinatari o mittenti) registrate separatamente.

Anche con un monitoraggio meno attivo, un amministratore di un account e-mail aziendale o educativo può comunque reimpostare la password per accedere alle tue e-mail in qualsiasi momento.

Controllo delle intestazioni delle email(Checking Email Headers)

Di solito puoi determinare se le tue e-mail vengono instradate attraverso un server di posta aziendale guardando le intestazioni delle e-mail(headers for emails) che ricevi. Ad esempio, in Gmail , puoi cercare le intestazioni aprendo un'email e selezionando l' icona del menu a tre punti(three-dots menu icon ) in alto a destra. Dalle opzioni, seleziona l' opzione Mostra originale(Show Original ) .

Osservando le intestazioni, l' intestazione Received mostrerà da dove ha avuto origine l'e-mail e il server di posta elettronica utilizzato. Se l'e-mail viene instradata attraverso un server aziendale o viene scansionata da un filtro, si può presumere che l'e-mail venga (o possa essere) registrata e monitorata.

Utilizzo di server proxy(Using Proxy Servers)

Se utilizzi un client di posta elettronica desktop come Microsoft Outlook , è possibile che le tue email vengano monitorate tramite un server proxy. Un server proxy può essere utilizzato per registrare determinati dati e inoltrarli ad altri server.

Puoi controllare le impostazioni del proxy su Windows 10 nel menu Impostazioni di Windows(Windows Settings) (se hai accesso a questo).

- Per iniziare, fai clic con il pulsante destro del mouse sul menu Start e seleziona l' opzione Impostazioni .(Settings)

- In Impostazioni di Windows, seleziona Rete e Internet(Network & Internet) > Proxy . Se stai utilizzando un server proxy, questo sarà elencato nella sezione Usa un server proxy(Use a proxy server) .

È anche possibile che le impostazioni della tua casella di posta di Outlook siano progettate per essere instradate attraverso un server di posta elettronica su un proxy specifico. Viene configurato quando la casella di posta del tuo account viene aggiunta a Outlook che, per i dispositivi aziendali, è probabilmente configurata automaticamente per te.

Sfortunatamente, l'unico modo per verificarlo (senza l'accesso come amministratore) è inviare e ricevere e-mail tra un account personale e un account che sospetti sia monitorato. Monitorando le intestazioni delle e-mail, potresti essere in grado di individuare se viene utilizzato un server proxy utilizzando le intestazioni Received o X-Forwarded-For .

Controllo del software di monitoraggio(Checking for Monitoring Software)

Un metodo più tipico di monitoraggio digitale è attraverso il software installato sul tuo PC, che tiene traccia della tua attività web, del software che usi e persino dell'utilizzo del microfono, della webcam e della tastiera. Quasi tutto ciò che fai sul tuo PC è registrabile con il software giusto.

Cercare i segnali che ti stanno monitorando, tuttavia, può essere un po' più difficile. Non c'è sempre un'icona a portata di mano nella barra delle applicazioni di Windows da cercare, quindi dovrai scavare un po' più a fondo.

Controllo del Task Manager di Windows(Checking Windows Task Manager)

Se sospetti che sul tuo PC Windows sia presente un software che sta registrando la tua attività, potresti voler controllare prima l'elenco dei processi in esecuzione utilizzando Task Manager . Lì troverai un elenco di tutti i software in esecuzione sul tuo PC.

- Per aprire il Task Manager, fare clic con il pulsante destro del mouse sul menu Start e selezionare l' opzione Task Manager .

- Nella finestra Task Manager , vedrai un elenco di app e servizi in esecuzione. In alternativa, passa alla scheda Dettagli(Details) per un elenco più chiaro di tutti i file eseguibili(executable files) in esecuzione .

L'esecuzione di processi con nomi non descrittivi dovrebbe sollevare i tuoi sospetti (anche se non sempre). Sebbene possa richiedere molto tempo, dovresti utilizzare un motore di ricerca per esaminare a turno ogni processo in esecuzione.

Ad esempio, ntoskrnl.exe è un processo Windows perfettamente legittimo (ed essenziale). Se hai individuato student.exe (l'app di monitoraggio per il servizio di monitoraggio LanSchool per le scuole) nell'elenco, tuttavia, puoi presumere di essere monitorato.

Dovresti anche cercare un comune software di connessione desktop remoto, come VNC , LogMeIn o TeamViewer . Queste app di condivisione dello schermo(screen sharing apps) consentono a un utente remoto di assumere il controllo del PC, dando loro la possibilità di aprire app, eseguire attività, registrare l'utilizzo dello schermo e altro ancora.

Windows ha anche il proprio servizio di desktop remoto(own remote desktop service) , che consente ad altri PC Windows di visualizzare e controllare il tuo PC. La buona notizia è che le connessioni RDP in genere consentono solo a una persona di visualizzare uno schermo alla volta. Finché hai effettuato l'accesso, un altro utente non dovrebbe essere in grado di visualizzare o controllare il tuo PC.

Guardando le connessioni di rete attive(Looking at Active Network Connections)

Il process manager è un buon modo per verificare la presenza di software di monitoraggio attivo, ma funziona solo se il software è attualmente attivo. In alcune impostazioni (come un ambiente scolastico), potresti non avere l'autorizzazione per aprire Task Manager per cercare in primo luogo.

La maggior parte dei software di registrazione di solito funziona registrando i dati in locale e inviandoli a un server o amministratore altrove. Questo potrebbe essere localmente (sulla tua rete) o su un server basato su Internet. Per fare ciò, dovrai esaminare le connessioni di rete attive sul tuo PC.

Un modo per farlo è usare il Resource Monitor integrato . Questa poco conosciuta app di Windows ti permette di visualizzare tutte le comunicazioni attive, sia in entrata che in uscita, dal tuo PC. È anche un'app che spesso rimane disponibile su PC aziendali e didattici.

- Per aprire Resource Monitor , fare clic con il pulsante destro del mouse sul menu Start e selezionare Esegui(Run) .

- Nella casella Esegui(Run) , digita resmon e seleziona OK .

- Selezionare la scheda Rete(Network) nella finestra Monitoraggio risorse . (Resource Monitor )Da qui, vedrai un elenco di connessioni attive. Nella casella Processi con attività di rete(Processes with Network Activity ) , vedrai i processi che inviano e ricevono dati, in locale oa servizi basati su Internet.

Nella casella Attività di rete(Network Activity ) , vedrai questi processi elencati di nuovo, ma con le connessioni attive (con indirizzi IP) elencate. Se si desidera conoscere le porte utilizzate per effettuare le connessioni o aprire le porte sul PC su(open ports on your PC) cui i processi sono attivamente in ascolto per le connessioni, visualizzare le caselle Connessioni TCP(TCP Connections ) e Porte in ascolto .(Listening Ports)

Qualsiasi connessione ad altri dispositivi negli intervalli IP riservati (ad es. da 10.0.0.1 a 10.255.255.255 o da 192.168.0.1 a 192.168.255.255) significa che i dati vengono condivisi sulla rete, ma le connessioni ad altri intervalli puntano a un server di amministrazione basato su Internet .

Potrebbe essere necessario ricercare alcuni dei processi elencati qui per identificare possibili app. Ad esempio, se trovi un processo che non riconosci con un numero di connessioni attive, l'invio e la ricezione di molti dati o l'utilizzo di una porta non comune (in genere un numero a 5 cifre), utilizza un motore di ricerca per ricercarlo ulteriore.

Individuazione della tastiera, della webcam e della registrazione del microfono(Spotting Keyboard, Webcam, and Microphone Logging)

Il software di monitoraggio del PC non riguarda solo la registrazione dell'utilizzo del Web, ma può rivelarsi molto più personale. Ove possibile, app come queste possono (e possono) monitorare la tua webcam e monitorare l'utilizzo, o registrare tutte le pressioni attive dei tasti che fai. Tutto ciò che digiti, dici o fai sul tuo PC potrebbe essere registrato ed esaminato in seguito.

Se questo sta accadendo, dovrai cercare di individuare i segni. La maggior parte delle webcam integrate ed esterne visualizza una luce (di solito un (external webcams)LED verde o bianco ) per mostrare che una webcam è attiva. L'utilizzo del microfono(Microphone) è più difficile da individuare, ma puoi controllare quali suoni rileva un microfono nel menu Impostazioni audio .(Sound)

- Per fare ciò, fare clic con il pulsante destro del mouse sull'icona del suono nell'area di accesso rapido della barra delle applicazioni. Dalle opzioni, seleziona Apri impostazioni audio(Open Sound settings) .

- Nel menu Suono , il dispositivo di scorrimento (Sound)Testa il microfono(Test your microphone ) si sposterà su e giù con i suoni rilevati dal microfono.

Se disponi delle autorizzazioni per farlo, puoi bloccare l'accesso al microfono o alla fotocamera(block access to your mic or camera) nel menu Impostazioni di Windows.

- Per accedere a questo menu, fare clic con il pulsante destro del mouse sul menu Start e selezionare Impostazioni.(Settings.)

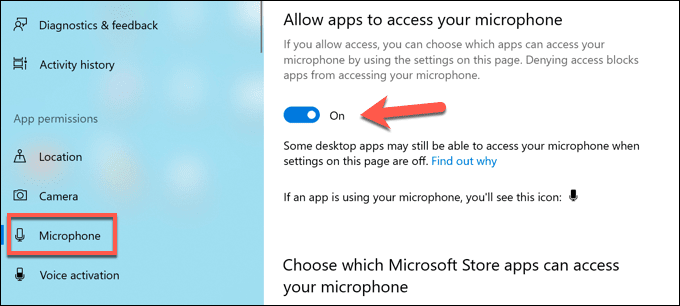

- Nel menu Impostazioni(Settings ) , seleziona l' opzione Privacy . Nella sezione Microfono(Microphone ) , disabilita Consenti alle app di accedere al microfono(Allow apps to access your microphone ) e Consenti alle app desktop di accedere ai(Allow desktop apps to access your microphone ) dispositivi di scorrimento del microfono per interrompere l'accesso al microfono. In alternativa, puoi bloccare singole app selezionando il dispositivo di scorrimento accanto a ciascuna voce di app.

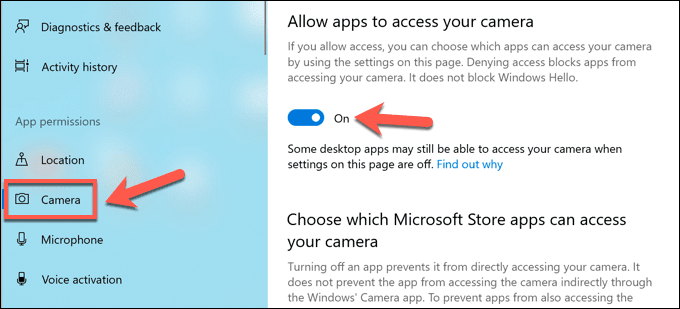

- Nella sezione Fotocamera(Camera ) , puoi disabilitare l'accesso alla fotocamera selezionando Consenti alle app di accedere alla fotocamera(Allow apps to access your camera ) e Consenti alle app desktop di accedere ai(Allow desktop apps to access your camera) dispositivi di scorrimento della fotocamera. Puoi anche interrompere le singole app selezionando il dispositivo di scorrimento accanto a ciascuna voce.

I passaggi precedenti dovrebbero aiutarti a limitare ciò che qualcuno può vedere o sentire, ma potrebbe essere necessario eseguire ulteriori passaggi per bloccare i tentativi di keylogging(block keylogging attempts) .

Protezione contro il monitoraggio del governo(Protecting Against Government Monitoring)

I metodi che abbiamo delineato sopra funzionano bene per individuare il tipo di monitoraggio che puoi aspettarti a casa o al lavoro, ma è meno probabile che funzionino per individuare il monitoraggio del governo. In alcune aree del mondo, è probabile che la tua attività digitale venga registrata e censurata.

Proteggersi da questo tipo di monitoraggio online del computer può essere difficile, ma non impossibile. Alcune delle migliori reti private virtuali(best virtual private networks) possono funzionare in aree del mondo in cui la censura di Internet è comune, ma puoi anche utilizzare Tor(use Tor) per aggirare le restrizioni e proteggere invece la tua privacy.

Sfortunatamente, l'unico modo per impedire davvero agli agenti governativi di monitorare il tuo utilizzo digitale è passare a piattaforme crittografate per la comunicazione. Esistono numerose piattaforme di chat crittografate(encrypted chat platforms) , come Signal , che supportano la crittografia end-to-end, consentendoti di chattare liberamente senza timore di censura.

Proteggiti dai ficcanaso(Protect Yourself Against Snoopers)

Come mostrano i passaggi precedenti, ci sono diversi modi in cui gli amministratori aziendali, i genitori prepotenti, gli ex scontenti, gli hacker malintenzionati e persino le spie del governo possono monitorare l'utilizzo del tuo PC. Questo non è sempre qualcosa che puoi controllare, soprattutto se sei un dipendente che utilizza una rete aziendale.

Se stai utilizzando un PC personale, tuttavia, ci sono dei passaggi che puoi eseguire per proteggere il tuo PC. L'utilizzo di una rete privata virtuale(virtual private network) è un ottimo modo per nascondere l'utilizzo di Internet, ma può anche bloccare i tentativi in uscita di connessione al PC. Potresti anche pensare di potenziare il tuo PC con un firewall di terze parti(third-party firewall) per bloccare accessi non necessari.

Se sei davvero preoccupato per la sicurezza della tua rete(network security) , puoi cercare altri modi per isolare l'utilizzo del tuo PC. Potresti passare a una distribuzione Linux(Linux distribution) , offrendo maggiore sicurezza rispetto a un tipico PC Windows . Se vuoi trasformare il cappello bianco, puoi persino pensare a una distribuzione Linux per l'hacking(Linux distro for hacking) , che ti consente di testare la tua rete per falle di sicurezza.

Related posts

Quale Do BCC and CC Mean? Comprensione Basic Email Lingo

Lo Best Free Encryption Software nel 2021

Il modo migliore per passare a un nuovo indirizzo e-mail

Il miglior software panoramico gratuito

6 modi per inviare file di grandi dimensioni come allegati e-mail

Come trovare Memories su Facebook

Come Download and Install Peacock su Firestick

Come cambiare la lingua su Netflix5

7 Quick Fixes Quando Minecraft Keeps Crashing

Come spostare o trasferire account di posta elettronica da un ISP a un altro

Come Fix Disney Plus Error Code 83

Come fare qualsiasi Wired Printer Wireless in modi 6 Different

Come Download Twitch Videos

Come Mute Someone su Discord

Come creare il tuo indirizzo email di dominio personalizzato

OLED vs MICROLED: Dovreste aspettare?

10 Best Ways a Child Proof Your Computer

Come Search Facebook Friends di Location, Job o School

Come risolvere un errore "Transazione in sospeso" Steam

Come rendere Spotify Louder and Sound Better