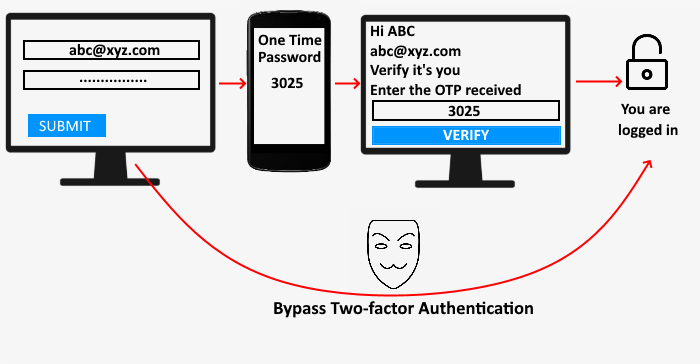

Come gli hacker possono aggirare l'autenticazione a due fattori

Potresti pensare che abilitare l'autenticazione a due fattori sul tuo account lo renda sicuro al 100%. L'autenticazione a due fattori(Two-factor authentication) è uno dei metodi migliori per proteggere il tuo account. Ma potresti essere sorpreso di sapere che il tuo account può essere dirottato nonostante abiliti l'autenticazione a due fattori. In questo articolo, ti spiegheremo i diversi modi in cui gli aggressori possono aggirare l'autenticazione a due fattori.

Che cos'è l' autenticazione(Authentication) a due fattori (2FA)?

Prima di iniziare, vediamo cos'è la 2FA. Sai che devi inserire una password per accedere al tuo account. Senza la password corretta, non puoi accedere. 2FA è il processo di aggiunta di un ulteriore livello di sicurezza al tuo account. Dopo averlo abilitato, non puoi accedere al tuo account inserendo solo la password. Devi completare un altro passaggio di sicurezza. Ciò significa che in 2FA, il sito Web verifica l'utente in due passaggi.

Leggi(Read) : Come abilitare la verifica in due passaggi nell'account Microsoft(How to Enable 2-step Verification in Microsoft Account) .

Come funziona 2FA?

Comprendiamo il principio di funzionamento dell'autenticazione a due fattori. La 2FA richiede di verificarti due volte. Quando inserisci nome utente e password, verrai reindirizzato a un'altra pagina, dove devi fornire una seconda prova che sei la persona reale che tenta di accedere. Un sito Web può utilizzare uno dei seguenti metodi di verifica:

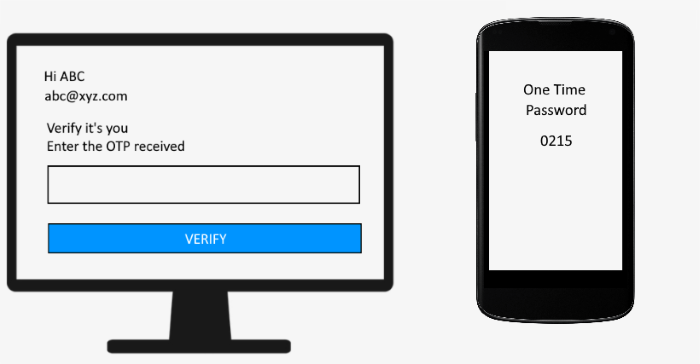

OTP (password una tantum)

Dopo aver inserito la password, il sito ti dice di verificarti inserendo la OTP inviata sul tuo numero di cellulare registrato. Dopo aver inserito l' OTP(OTP) corretto , puoi accedere al tuo account.

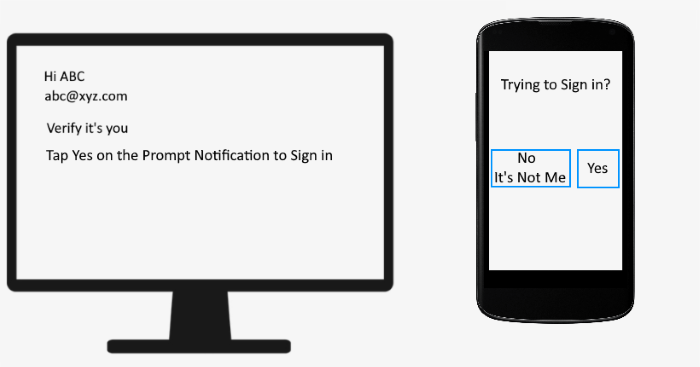

Notifica immediata

La notifica rapida viene visualizzata sullo smartphone se è connesso a Internet. Devi verificarti toccando il pulsante " Sì(Yes) ". Successivamente, verrai registrato nel tuo account sul tuo PC.

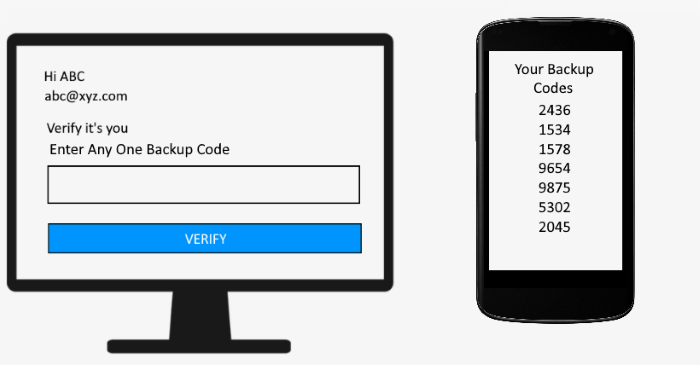

Codici di backup

I codici di backup(Backup) sono utili quando i due metodi di verifica precedenti non funzionano. Puoi accedere al tuo account inserendo uno qualsiasi dei codici di backup che hai scaricato dal tuo account.

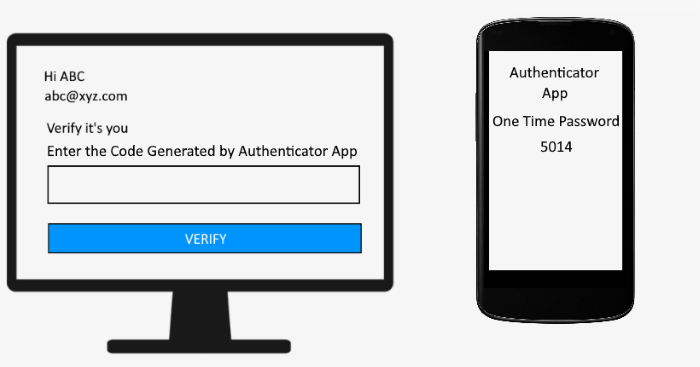

App autenticatore

In questo metodo, devi connettere il tuo account con un'app di autenticazione. Ogni volta che vuoi accedere al tuo account, devi inserire il codice visualizzato sull'app di autenticazione installata sul tuo smartphone.

Esistono molti altri metodi di verifica che un sito Web può utilizzare.

Leggi(Read) : Come aggiungere la verifica in due passaggi al tuo account Google(How To Add Two-step Verification To Your Google Account) .

Come gli hacker possono aggirare l'autenticazione a due fattori(Two-factor Authentication)

Indubbiamente, 2FA rende il tuo account più sicuro. Ma ci sono ancora molti modi in cui gli hacker possono aggirare questo livello di sicurezza.

1] Furto di cookie(Cookie Stealing) o dirottamento di sessione(Session Hijacking)

Il furto di cookie o il dirottamento della sessione(Cookie stealing or session hijacking) è il metodo per rubare il cookie di sessione dell'utente. Una volta che l'hacker riesce a rubare il cookie di sessione, può facilmente aggirare l'autenticazione a due fattori. Gli aggressori conoscono molti metodi di dirottamento, come la fissazione della sessione, lo sniffing della sessione, lo scripting cross-site, l'attacco malware, ecc. Evilginx è tra i framework popolari che gli hacker utilizzano per eseguire un attacco man-in-the-middle. In questo metodo, l'hacker invia un collegamento di phishing all'utente che lo porta a una pagina di accesso del proxy. Quando l'utente accede al proprio account utilizzando 2FA, Evilginx acquisisce le sue credenziali di accesso insieme al codice di autenticazione. Dal momento che l' OTPscade dopo averlo utilizzato ed è valido anche per un determinato periodo di tempo, non serve acquisire il codice di autenticazione. Ma l'hacker ha i cookie di sessione dell'utente, che può utilizzare per accedere al suo account e bypassare l'autenticazione a due fattori.

2] Generazione di codice duplicato

Se hai utilizzato l' app Google Authenticator , sai che genera nuovi codici dopo un determinato periodo di tempo. Google Authenticator e altre app di autenticazione funzionano su un particolare algoritmo. I generatori di codici casuali(Random) generalmente iniziano con un valore seed per generare il primo numero. L'algoritmo utilizza quindi questo primo valore per generare i valori di codice rimanenti. Se l'hacker è in grado di comprendere questo algoritmo, può facilmente creare un codice duplicato e accedere all'account dell'utente.

3] Forza bruta

Brute Force è una tecnica per generare tutte le possibili combinazioni di password. Il tempo per decifrare una password usando la forza bruta dipende dalla sua lunghezza. Più lunga è la password, più tempo ci vorrà per decifrarla. Generalmente, i codici di autenticazione sono lunghi da 4 a 6 cifre, gli hacker possono provare un tentativo di forza bruta per aggirare il 2FA. Ma oggi, il tasso di successo degli attacchi di forza bruta è inferiore. Questo perché il codice di autenticazione rimane valido solo per un breve periodo.

4] Ingegneria sociale

L'ingegneria sociale è la tecnica con cui un utente malintenzionato tenta di ingannare la mente dell'utente e lo costringe a inserire le sue credenziali di accesso su una pagina di accesso falsa. Indipendentemente dal fatto che l'attaccante conosca o meno il tuo nome utente e password, può ignorare l'autenticazione a due fattori. Come? Vediamo:

Consideriamo il primo caso in cui l'attaccante conosce il tuo nome utente e password. Non può accedere al tuo account perché hai abilitato 2FA. Per ottenere il codice, può inviarti un'e-mail con un collegamento dannoso, creando in te il timore che il tuo account possa essere violato se non intraprendi un'azione immediata. Quando fai clic su quel link, verrai reindirizzato alla pagina dell'hacker che imita l'autenticità della pagina web originale. Una volta inserito il passcode, il tuo account verrà violato.

Ora, prendiamo un altro caso in cui l'hacker non conosce il tuo nome utente e password. Anche(Again) in questo caso, in questo caso, ti invia un link di phishing e ruba il tuo nome utente e password insieme al codice 2FA.

5] OAuth

L'integrazione di OAuth(OAuth) offre agli utenti la possibilità di accedere al proprio account utilizzando un account di terze parti. È un'applicazione Web rinomata che utilizza i token di autorizzazione per dimostrare l'identità tra gli utenti e i fornitori di servizi. Puoi considerare OAuth un modo alternativo per accedere ai tuoi account.

Un meccanismo OAuth funziona nel modo seguente:

- Il sito A richiede al sito B(Site B) (es . Facebook ) un token di autenticazione.

- Il sito B(Site B) considera che la richiesta è generata dall'utente e verifica l'account dell'utente.

- Il sito B(Site B) invia quindi un codice di richiamata e consente all'attaccante di accedere.

Nei processi di cui sopra, abbiamo visto che l'attaccante non ha bisogno di verificarsi tramite 2FA. Ma affinché questo meccanismo di bypass funzioni, l'hacker dovrebbe avere il nome utente e la password dell'account dell'utente.

Questo è il modo in cui gli hacker possono aggirare l'autenticazione a due fattori dell'account di un utente.

Come prevenire il bypass 2FA?

Gli hacker possono infatti aggirare l'autenticazione a due fattori, ma in ogni metodo hanno bisogno del consenso degli utenti che ottengono ingannandoli. Senza ingannare gli utenti, non è possibile bypassare 2FA. Pertanto(Hence) , dovresti occuparti dei seguenti punti:

- Prima di fare clic su qualsiasi collegamento, verificarne l'autenticità. Puoi farlo controllando l'indirizzo email del mittente.

- Crea una password complessa(Create a strong password) che contenga una combinazione di alfabeti, numeri e caratteri speciali.

- Utilizza(Use) solo app di autenticazione originali, come Google Authenticator, Microsoft Authenticator, ecc.

- Scarica(Download) e salva i codici di backup in un luogo sicuro.

- Non fidarti mai delle e-mail di phishing che gli hacker utilizzano per ingannare la mente degli utenti.

- Non condividere i codici di sicurezza con nessuno.

- Imposta(Setup) la chiave di sicurezza sul tuo account, un'alternativa alla 2FA.

- Continua a cambiare la tua password regolarmente.

Leggi(Read) : Suggerimenti per tenere gli hacker lontani dal tuo computer Windows(Tips to Keep Hackers out of your Windows computer) .

Conclusione

L'autenticazione a due fattori è un livello di sicurezza efficace che protegge il tuo account dal dirottamento. Gli hacker vogliono sempre avere la possibilità di aggirare la 2FA. Se sei a conoscenza di diversi meccanismi di hacking e modifichi regolarmente la tua password, puoi proteggere meglio il tuo account.

Related posts

Come abilitare Two-Factor Authentication in Discord

Come impostare correttamente le opzioni di ripristino e backup per l'autenticazione a due fattori

Come installare Drupal utilizzando WAMP su Windows

Best Software & Hardware Bitcoin Wallets per Windows, iOS, Android

Setup Internet Radio Station GRATIS su Windows PC

Microsoft Identity Manager: Caratteristiche, Download

Come utilizzare Template per creare un documento con LibreOffice

Automate.io è un'alternativa gratuita automation tool and IFTTT

Come creare Self-firmato SSL Certificates in Windows 10

Zip file è troppo grande errore quando si scaricano file da DropBox

Come installare Windows 95 su Windows 10

Video Confernia etichetta, consigli e regole che devi seguire

Best Laptop Backpacks per Men and Women

Cosa sono virtuali Credit Cards e come e dove li prendi?

L'app di messaggistica della sessione offre una forte sicurezza; No phone Numero richiesto!

Cos'è Silly Window Syndrome - Explanation and Prevention

Bloccato da Plex Server and Server Settings? Ecco la soluzione!

Porta il tuo Device (BYOD) Advantages, Best Practices, ecc

Cos'è uno Magnet link e come aprire Magnet link S in un browser

Best Laptop Tables per acquistare online