Come tenere traccia dell'attività dell'utente e del computer Windows

Ci sono molte ragioni per tenere traccia dell'attività degli utenti di Windows , incluso il monitoraggio dell'attività dei tuoi figli su Internet(children’s activity across the internet) , la protezione contro l'accesso non autorizzato, il miglioramento dei problemi di sicurezza e la mitigazione delle minacce interne.

Qui verranno discusse le opzioni di rilevamento per una varietà di ambienti Windows , inclusi il PC di casa, il monitoraggio degli utenti della rete del server e i gruppi di lavoro.

Controlla la tua cronologia web(Check Your Web History)

Se vuoi sapere quali siti stanno visitando qualcuno sul tuo computer (come i tuoi figli), puoi trovare tali informazioni tramite la cronologia del browser. Anche se gli utenti esperti di tecnologia potrebbero conoscere i modi per nascondere questa cronologia, non fa male controllare.

- Utilizzando Google Chrome , fai clic sui tre punti nell'angolo in alto a destra e fai clic su Cronologia(History) .

- Un altro modo per accedere alla cronologia del tuo computer in Chrome è utilizzare la scorciatoia Ctrl + H

- In Firefox , vai all'icona nella barra in alto che assomiglia all'immagine qui sotto e fai clic su di essa.

- Quindi fare clic su Cronologia(History) .

- In Microsoft Edge , nell'angolo in alto a destra della finestra, cerca e fai clic sull'icona della stella cadente. Quindi fare clic su Cronologia(History) .

Eventi di Windows(Windows Events)

Windows tiene traccia di tutte le attività degli utenti sul tuo computer(track of all user activity on your computer) . Il primo passo per determinare se qualcun altro sta usando il tuo computer è identificare i tempi in cui era in uso.

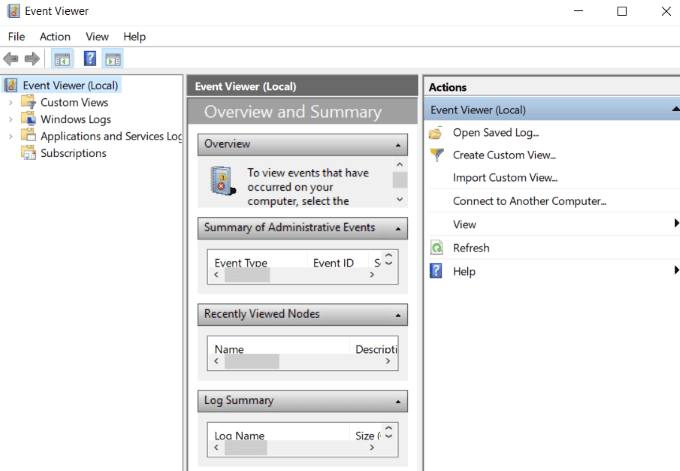

- Dal menu Start, digita visualizzatore eventi(event viewer) e aprilo facendo clic su di esso.

- Per espandere la cartella dei registri di Windows , fare clic su (Windows Logs)Visualizzatore eventi (locale).(Event Viewer (local).)

- Espandi i registri di Windows(Windows Logs) facendo clic su di esso, quindi fai clic con il pulsante destro del mouse su Sistema.(System.)

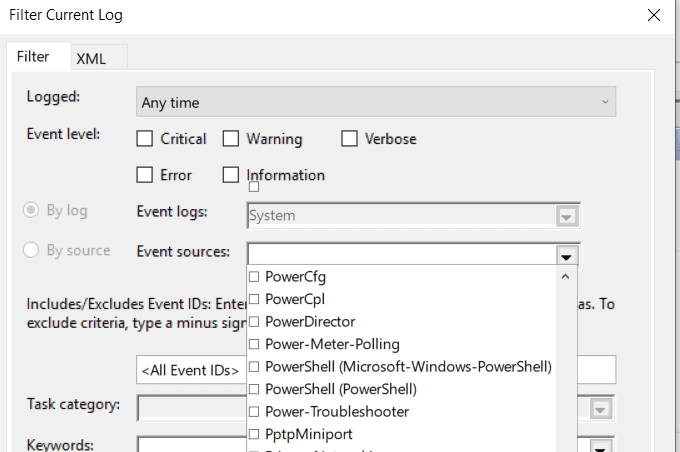

- Fare doppio clic su Filtra registro corrente(Filter Current Log) e aprire il menu a discesa per Origini eventi(Event Sources) .

- Scorri verso il basso fino a Risoluzione dei problemi di alimentazione(Power-Troubleshooter) e seleziona la casella accanto ad esso. Quindi fare clic su OK .

- Il Visualizzatore eventi di Windows(Windows Event Viewer) ti mostrerà quando il tuo computer è uscito dalla modalità di sospensione o è stato acceso. Se non lo stavi usando in questi periodi, lo era qualcun altro.

Come identificare attività sospette su un server Windows(How To Identify Suspicious Activity On a Windows Server)

Se stai eseguendo un ambiente con diversi server Windows , la sicurezza è fondamentale. Il controllo(Auditing) e il monitoraggio delle attività di Windows per identificare attività sospette è fondamentale per numerosi motivi, tra cui:

- La prevalenza di malware e virus nel sistema operativo Windows(Windows OS)

- Alcune applicazioni e programmi richiedono agli utenti di disabilitare alcuni antivirus e firewall locali

- Gli utenti spesso non disconnettono le sessioni di desktop remoto, lasciando il sistema vulnerabile ad accessi non autorizzati

È meglio prendere misure preventive piuttosto che aspettare che si verifichi un incidente. Dovresti disporre di un solido processo di monitoraggio della sicurezza per vedere chi sta accedendo al tuo server e quando. Ciò identificherà gli eventi sospetti nei rapporti sulla sicurezza del server Windows .

A cosa prestare attenzione nei report di Windows(What To Look Out For In Your Windows Reports)

In qualità di amministratore di un server, ci sono diversi eventi da tenere d'occhio per proteggere la rete dalle nefaste attività degli utenti di Windows , tra cui:

- Tentativi falliti o riusciti di sessioni di desktop remoto.

- Tentativi di accesso ripetuti con conseguente blocco della password.

- Modifiche ai criteri di gruppo(Group) o di controllo non apportate.

- Tentativi riusciti(Successful) o non riusciti di accedere alla rete Windows , ai servizi membri o al controller di dominio.

- Servizi esistenti eliminati o interrotti o nuovi servizi aggiunti.

- Impostazioni del registro modificate.

- Registri eventi cancellati.

- Firewall o regole di Windows disabilitati o modificati .

Come discusso in precedenza, gli eventi vengono registrati nel registro eventi in Windows . I tre tipi principali di log nativi sono:

- Sicurezza.

- Applicazione.

- Sistema.

XpoLog7

XpoLog7 è uno strumento di gestione dei log automatizzato che fornisce:

- Analisi dei dati di registro

- Rilevamento automatico dei problemi

- Monitoraggio proattivo di regole ed eventi

Il piano base è gratuito per sempre per 0,5 GB/giorno. Per coloro che necessitano di più funzionalità, Xpolog7 offre anche diverse opzioni di prezzo(pricing options) a più livelli .

Come tenere traccia dell'attività dell'utente nei gruppi di lavoro(How To Track User Activity In Workgroups)

I gruppi di lavoro sono reti organizzate di computer. Consentono agli utenti di condividere spazio di archiviazione, file e stampanti.

È un modo conveniente per lavorare insieme e facile da usare e amministrare. Tuttavia, senza un'adeguata amministrazione, stai aprendo la tua rete a potenziali rischi per la sicurezza che possono interessare tutti i partecipanti al gruppo di lavoro.

Di seguito sono riportati suggerimenti su come monitorare l'attività degli utenti per aumentare la sicurezza della rete.

Usa i criteri di controllo di Windows(Use Windows Audit Policy)

Segui i passaggi seguenti per tenere traccia di ciò che i partecipanti al gruppo di lavoro stanno facendo sulla tua rete.

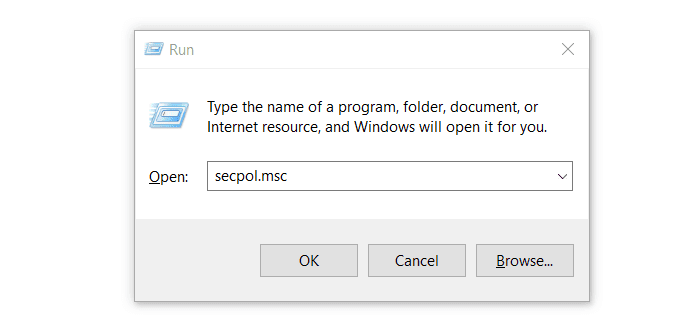

- Apri Esegui tenendo premuto il tasto Windows(Windows key) e R .

- Digita secpol.msc nella casella accanto ad Apri:(Open:) e fai clic su OK .

Si aprirà la finestra Politica di sicurezza locale .(Local Security Policy)

- Dalla colonna a sinistra, fai doppio clic su Impostazioni (Securit)di (y)sicurezza( Settings) . Quindi espandi l' impostazione Politiche locali(Local Policies) facendo clic su di essa.

- Apri Audit Policy , quindi nel menu nel riquadro di destra vedrai molte voci di audit impostate su (Audit)Non definito.(Not Defined.)

- Apri la prima voce. Dalla scheda Impostazioni di sicurezza locale , seleziona (Local Security Settings)Successo(Success ) e Fallimento( Failure) in Controlla questi tentativi(Audit these attempts) . Quindi fare clic su Applica(Apply) e OK .

Ripetere i passaggi precedenti per tutte le voci per tenere traccia dell'attività degli utenti nei gruppi di lavoro. Tieni presente che tutti i computer del tuo gruppo di lavoro devono essere adeguatamente protetti. Se un computer viene infettato, tutti gli altri collegati alla stessa rete sono a rischio.

Keylogger(Keyloggers)

I programmi di keylogger(Keylogger programs) monitorano l'attività della tastiera e tengono un registro di tutto ciò che viene digitato. Sono un modo efficace per monitorare l'attività degli utenti di Windows per vedere se qualcuno si è intromesso nella tua privacy.

La maggior parte delle persone che utilizzano programmi di keylogger lo fanno per motivi dannosi. Per questo motivo, il tuo programma anti-malware probabilmente lo metterà in quarantena. Quindi dovrai rimuovere la quarantena per usarlo.

Ci sono diversi programmi software gratuiti per keylogger tra cui scegliere se sei nel mercato.

Related posts

Come si esegue la scansione di un documento sul computer Windows

Come tenere traccia User Activity in WorkGroup Mode su Windows 11/10

Come spostare il profilo e l'e-mail Thunderbird su un nuovo computer Windows

Come bloccare le connessioni remote a un computer Windows o Mac

Modifica la posizione delle cartelle utente in Windows

Come scrivere o disegnare su un file PDF in Mac e Windows

Esporta, cancella e aumenta le dimensioni per i registri eventi in Windows

Come rendere qualsiasi app o gioco a schermo intero in Windows

Come aprire file DDS in Windows 10

Recensione del libro - La guida pratica per geek a Windows 8

Come disabilitare la chiave di Windows

Come collegare gli AirPod a un computer Windows 11

Come aprire un file JAR su Windows

Abilita la modalità di gioco per ottimizzare le prestazioni in Windows 10

Come mantenere sveglio il tuo PC Windows senza toccare il mouse

Come disinstallare BlueStacks su Windows e Mac

Abilita e disabilita le funzionalità di Windows

Come dire quale versione di Windows hai installato

Come trovare il modello del tuo computer in Windows

Abilita microfono, audio line-in e mix stereo in Windows