Come controllare il tuo Mac per i rootkit

Se il tuo Mac si comporta in modo strano e sospetti un rootkit, dovrai metterti al lavoro scaricando e scansionando con diversi strumenti. Vale la pena notare che potresti avere un rootkit installato e nemmeno saperlo.

Il principale fattore distintivo che rende speciale un rootkit è che fornisce a qualcuno il controllo remoto del tuo computer a tua insaputa. Una volta che qualcuno ha accesso al tuo computer, può semplicemente spiarti o apportare le modifiche che desidera al tuo computer. Il motivo per cui devi provare diversi scanner è che i rootkit sono notoriamente difficili da rilevare.

Per quanto mi riguarda, se ho anche solo il sospetto che ci sia un rootkit installato su un computer client, eseguo immediatamente il backup dei dati ed eseguo un'installazione pulita del sistema operativo. Questo è ovviamente più facile a dirsi che a farsi e non è qualcosa che consiglio a tutti di fare. Se non sei sicuro di avere un rootkit, è meglio usare i seguenti strumenti nella speranza di scoprire il rootkit. Se non viene visualizzato nulla utilizzando più strumenti, probabilmente sei a posto.

Se viene trovato un rootkit, sta a te decidere se la rimozione ha avuto successo o se dovresti semplicemente iniziare da una tabula rasa. Vale anche la pena ricordare che poiché OS X è basato su UNIX , molti scanner utilizzano la riga di comando e richiedono un bel po' di know-how tecnico. Poiché questo blog è rivolto ai principianti, cercherò di attenermi agli strumenti più semplici che puoi utilizzare per rilevare i rootkit sul tuo Mac .

Malwarebyte per Mac

Il programma più intuitivo che puoi utilizzare per rimuovere eventuali rootkit dal tuo Mac è Malwarebytes per Mac(Malwarebytes for Mac) . Non è solo per i rootkit, ma anche per qualsiasi tipo di virus o malware per Mac .

Puoi scaricare la versione di prova gratuita e utilizzarla per un massimo di 30 giorni. Il costo è di $ 40 se desideri acquistare il programma e ottenere la protezione in tempo reale. È il programma più semplice da usare, ma probabilmente non troverà un rootkit davvero difficile da rilevare, quindi se puoi dedicare del tempo a utilizzare gli strumenti della riga di comando di seguito, avrai un'idea molto migliore se o non hai un rootkit.

Cacciatore di rootkit

Rootkit Hunter è il mio strumento preferito da utilizzare su Mac per trovare i rootkit. È relativamente facile da usare e l'output è molto facile da capire. Innanzitutto, vai alla pagina di download(download page) e fai clic sul pulsante di download verde.

Vai avanti e fai doppio clic sul file .tar.gz per decomprimerlo. Quindi apri una finestra di Terminale(Terminal) e vai a quella directory usando il comando CD.

Una volta lì, devi eseguire lo script installer.sh. Per fare ciò, utilizzare il seguente comando:

sudo ./installer.sh – install

Ti verrà chiesto di inserire la tua password per eseguire lo script.

Se tutto è andato bene, dovresti vedere alcune righe sull'avvio dell'installazione e sulla creazione delle directory. Alla fine, dovrebbe dire Installazione completata( Installation Complete) .

Prima di eseguire lo scanner rootkit effettivo, è necessario aggiornare il file delle proprietà. Per fare ciò, è necessario digitare il seguente comando:

sudo rkhunter – propupd

Dovresti ricevere un breve messaggio che indica che questo processo ha funzionato. Ora puoi finalmente eseguire il controllo del rootkit effettivo. Per farlo, usa il seguente comando:

sudo rkhunter – check

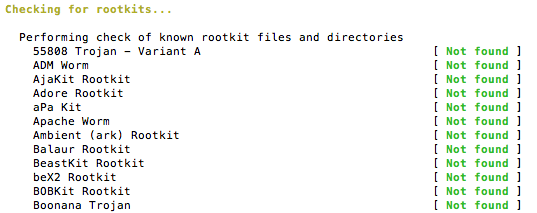

La prima cosa che farà è controllare i comandi di sistema. Per la maggior parte, vogliamo gli OK verdi qui e il minor numero possibile di (OKs)avvisi(Warnings) rossi . Una volta completato, premi Invio(Enter) e inizierà a verificare la presenza di rootkit.

Qui vuoi assicurarti che tutti dicano Non trovato(Not Found) . Se qualcosa viene visualizzato in rosso qui, hai sicuramente installato un rootkit. Infine, eseguirà alcuni controlli sul file system, sull'host locale e sulla rete. Alla fine, ti darà un bel riassunto dei risultati.

Se desideri maggiori dettagli sugli avvisi, digita cd /var/log e quindi digita sudo cat rkhunter.log per vedere l'intero file di registro e le spiegazioni per gli avvisi. Non devi preoccuparti troppo dei comandi o dei messaggi dei file di avvio poiché normalmente sono OK. La cosa principale è che non è stato trovato nulla durante il controllo dei rootkit.

chkrootkit

chkrootkit è uno strumento gratuito che verificherà localmente i segni di un rootkit. Attualmente controlla circa 69 rootkit diversi. Vai al sito, clicca su Download in alto e poi clicca su chkrootkit latest Source tarball per scaricare il file tar.gz.

Vai alla cartella Download sul tuo (Downloads)Mac e fai doppio clic sul file. Questo lo decomprimerà(uncompress it) e creerà una cartella nel Finder chiamata chkrootkit-0.XX . Ora apri una finestra di Terminale(Terminal) e vai alla directory non compressa.

Fondamentalmente, fai il cd nella directory Downloads e poi nella cartella chkrootkit. Una volta lì, digita il comando per creare il programma:

sudo make sense

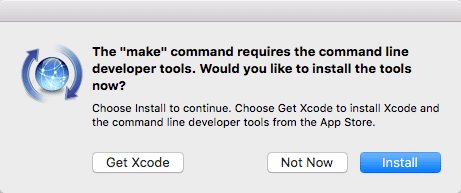

Non è necessario utilizzare il comando sudo qui, ma poiché richiede i privilegi di root per l'esecuzione, l'ho incluso. Prima che il comando funzioni, potresti ricevere un messaggio che dice che gli strumenti di sviluppo devono essere installati per utilizzare il comando make .

Vai avanti e fai clic su Installa(Install) per scaricare e installare i comandi. Una volta completato, eseguire nuovamente il comando. Potresti vedere un sacco di avvisi, ecc., ma ignorali. Infine, digiterai il seguente comando per eseguire il programma:

sudo ./chkrootkit

Dovresti vedere un output come quello mostrato di seguito:

Verrà visualizzato uno dei tre messaggi di output: non infetto( not infected) , non testato(not tested) e non trovato(not found) . Non infetto significa che non ha trovato alcuna firma del rootkit, non trovato significa che il comando da testare non è disponibile e non testato significa che il test non è stato eseguito per vari motivi.

Si spera(Hopefully) che tutto esca non infetto, ma se vedi qualche infezione, allora la tua macchina è stata compromessa(machine has been compromised) . Lo sviluppatore del programma scrive nel file README che dovresti sostanzialmente reinstallare il sistema operativo per sbarazzarti del rootkit, che è fondamentalmente quello che suggerisco anche io.

Rilevatore di rootkit ESET

ESET Rootkit Detector è un altro programma gratuito molto più facile da usare, ma lo svantaggio principale è che funziona solo su OS X 10.6 , 10.7 e 10.8. Considerando che OS X è quasi alla 10.13 in questo momento, questo programma non sarà utile per la maggior parte delle persone.

Sfortunatamente, non ci sono molti programmi là fuori che controllano i rootkit su Mac . Ce ne sono molti di più per Windows ed è comprensibile poiché la base di utenti di Windows è molto più ampia. Tuttavia, usando gli strumenti di cui sopra, dovresti avere un'idea decente se un rootkit è installato o meno sulla tua macchina. Divertiti!

Related posts

Come impedire al tuo Mac di dormire

Come rimappare i tasti Fn sul tuo Mac

Alcuni tasti sul tuo Mac non funzionano correttamente?

5 modi per forzare l'uscita dalle app sul tuo Mac

Come creare collegamenti simbolici sul tuo Mac

Come rinominare i file in blocco sul tuo Mac

Cos'è l'altro spazio di archiviazione su Mac e come ripulirlo

Come risolvere Google Drive che non si sincronizza su Mac

Come rendere più difficile per qualcuno hackerare il tuo Mac

Come risolvere il trascinamento della selezione che non funziona su Mac

Come abilitare e utilizzare la modalità "Immagine nell'immagine" sul tuo Mac

Esegui il backup del tuo Mac utilizzando Time Machine

APFS vs Mac OS esteso: quale formato del disco Mac è il migliore?

Visualizza le password Wi-Fi (WPA, WEP) salvate su OS X

Come modificare il file host su Mac

Come stampare in bianco e nero su Mac

20 suggerimenti per ottenere il massimo dal Finder su Mac

15 suggerimenti per prolungare la durata della batteria su Mac

Come creare un'immagine disco crittografata in OS X

Mac Firewall: come abilitarlo e configurarlo