Come faccio a sapere se il mio computer è stato violato e cosa fare dopo

A volte, piuttosto che usare la teoria della logica e del ragionamento, seguiamo il nostro istinto per capire le cose istintivamente. L'hacking(Hacking) è uno di questi casi in cui questo principio può essere seguito. Sappiamo che gli hacker possono accedere ai tuoi dispositivi in modi sorprendenti e manifestarsi in diversi avatar di cui potremmo non essere a conoscenza. I client (Clients)IRC , i trojan(Trojans) e le backdoor sono alcuni dei programmi dannosi utilizzati per hackerare i computer. Il minimo che possiamo fare è cercare alcuni possibili indicatori che suggeriscono che potremmo essere stati violati e quindi cercare qualche azione rapida contro di esso. Ecco come puoi sapere se il tuo computer Windows è stato violato(Windows computer has been hacked) .

Come faccio a sapere se il mio computer è stato violato?

Sai che il tuo computer è stato violato e compromesso se vedi i seguenti segni:

- Le tue password o impostazioni online sono state modificate

- Le password dell'account locale del tuo computer sono state modificate o vengono visualizzati nuovi account utente(User)

- Vedi strani post "fatti da te" nei tuoi feed social. O forse i tuoi " Amici(Friends) " stanno ricevendo messaggi inappropriati, presumibilmente da te.

- I tuoi amici stanno segnalando di aver ricevuto spam o e-mail strani da te.

- Scopri che nuovi programmi o barre degli strumenti sono stati installati sul tuo computer.

- Ricevi messaggi da antivirus falsi o altri software canaglia(rogue software)

- La tua velocità di Internet(Internet) è diventata lenta e lenta

- C'è un forte aumento dell'attività di rete(Network) .

- Il tuo firewall è impegnato a bloccare diverse richieste di connessione in uscita

- Il tuo software di sicurezza è stato disabilitato.

- La home page o il motore di ricerca del browser predefinito è stato dirottato

- Il mouse si sposta automaticamente per effettuare le selezioni

- Inizi a ricevere chiamate dalla tua banca(Bank) , società di carte di credito(Credit Card) , negozio online(Online Store) per mancato pagamento, esaurimento del saldo bancario, saldi in sospeso o acquisti imprevisti.

Diamo un'occhiata ad alcuni di questi segni in dettaglio, senza un ordine specifico.(Let us take a look at some of these signs in detail, in no specific order.)

Modifica delle password online

Se noti che una o più delle tue password online sono cambiate improvvisamente, è molto probabile che tu sia stato violato. Qui, di solito ciò che accade è che la vittima risponde inconsapevolmente a un'e- mail di phishing(Phishing email) dall'aspetto autentico che presumibilmente affermava di provenire dal servizio finendo con la password modificata. L'hacker raccoglie le informazioni di accesso, effettua l'accesso, modifica la password e utilizza il servizio per rubare denaro alla vittima o ai suoi conoscenti. Scopri come evitare truffe e attacchi di phishing(avoid Phishing Scams and Attacks) e adotta misure per prevenire il furto di identità online(Online Identity Theft) .

Come azione di controllo dei danni, puoi notificare immediatamente a tutti i tuoi contatti l'account compromesso. In secondo luogo(Second) , contatta immediatamente il servizio online per segnalare l'account compromesso. La maggior parte dei servizi online è consapevole di questo tipo di danno e ha la forza e l'esperienza necessarie per riportare le cose alla normalità e riportare l'account sotto il tuo controllo con una nuova password. Puoi recuperare account Microsoft(Microsoft Accounts) , account Google(Google Accounts) , account Facebook(Facebook account) , account Twitter(Twitter account) , ecc. violati utilizzando la loro procedura opportunamente stabilita.

Importo(Amount) mancante dal tuo conto bancario

In caso di disgrazia, puoi perdere tutti i tuoi soldi se un hacker accede alle tue informazioni personali ( carta di credito(Credit Card) , coordinate bancarie online(Online Banking) , ecc.). Per evitare ciò, attiva gli avvisi di transazione che ti inviano avvisi di testo quando sta accadendo qualcosa di insolito. Molte istituzioni finanziarie ti consentono di impostare soglie sugli importi delle transazioni e se la soglia viene superata o se si va in un paese straniero, verrai avvisato. Sarebbe una buona idea seguire questi consigli bancari online(Online Banking Tips) .

Messaggi antivirus falsi

I falsi(Fake) messaggi di avviso antivirus sono tra i segni più sicuri che il tuo sistema è stato compromesso. Fare clic su No o Annulla per interrompere la scansione del virus falso non produce alcun vantaggio poiché il danno è già stato fatto. Questi programmi fanno spesso uso di software senza patch come Java Runtime Environment per sfruttare il tuo sistema.

Popup casuali frequenti

Questo problema è principalmente associato ai tuoi browser e indica che sul tuo computer sono installati software o malware indesiderati poiché i siti Web generalmente non generano popup dannosi .

Ricerche su Internet(Internet) reindirizzate o home page

È risaputo che la maggior parte degli hacker si guadagna da vivere reindirizzando il tuo browser da qualche altra parte rispetto all'indirizzo che vorresti visitare. Questo è certamente perché l'hacker viene pagato facendo apparire i tuoi clic sul sito Web di qualcun altro, spesso coloro che non sanno che i clic sul loro sito provengono da reindirizzamenti dannosi.

Spesso puoi individuare o individuare questo tipo di malware semplicemente digitando alcune parole correlate e molto comuni nella barra di ricerca dei motori di ricerca più diffusi e controllando se i risultati pertinenti alla tua ricerca vengono visualizzati o meno. Il traffico inviato e restituito sarà sempre nettamente diverso su un computer compromesso rispetto a un computer non compromesso.

Il tuo PC funge da nodo botnet?

Le botnet sono reti di computer compromessi, controllati da aggressori remoti per eseguire attività illecite come inviare spam o attaccare altri computer. Forse il tuo computer è stato compromesso e funziona come un nodo(Node) .

SUGGERIMENTO(TIP) : prima di procedere, potresti voler leggere il nostro post: perché qualcuno dovrebbe voler hackerare il mio computer(Why would someone want to hack my computer) ?

Cosa fare se il tuo computer è stato violato?

1] Se ritieni che il tuo PC Windows possa essere stato dirottato, dovresti disconnetterti da Internet e avviare in modalità provvisoria(boot into Safe Mode) ed eseguire una scansione approfondita completa del tuo software antivirus(antivirus software) . Se il tuo software di sicurezza è stato disabilitato, usa un buon scanner antivirus su richiesta(on-demand antivirus scanner) . ed eseguirlo da un disco esterno o USB .

2] Puoi anche utilizzare strumenti specializzati come Norton Power Eraser, un software anti-hacker o uno di questi strumenti di rimozione botnet .

2] È possibile rimuovere barre degli strumenti fasulle dal browser utilizzando un buon software di rimozione dirottatore del browser(Browser Hijacker Removal software) .

3] Apri(Open) il tuo Pannello di controllo(Control Panel) e disinstalla i programmi che potrebbero sembrare di natura sospetta.

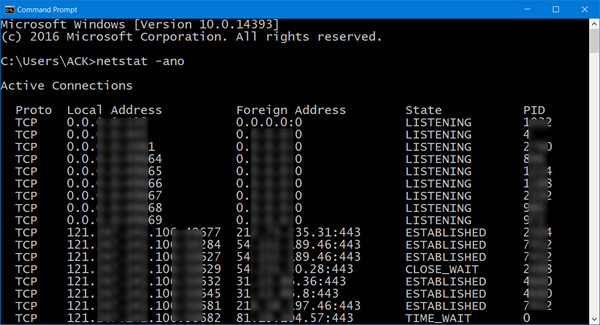

4] Quando sei connesso a Internet , apri un prompt dei comandi(Command Prompt) , digita il seguente comando e premi Invio(Enter) :

netstat –ano

- -un parametro elenca tutte le connessioni del computer e le porte di ascolto

- -n parametro mostra indirizzi e numeri di porta

- -o parametro restituisce l'ID del processo responsabile della connessione.

Con uno sguardo, un amministratore IT sarà in grado di tenere d'occhio le tue porte(Ports) aperte e l'attività di rete in corso nel sistema.

Verifica(Check) eventuali connessioni sospette. Annotare che qualsiasi connessione che dice – 'Stabilito' e il numero PID e assicurarsi che tutte queste connessioni siano connessioni valide. Se necessario, premi Ctrl+Shift+Esc per visualizzare Task Manager . Quindi, sposta il cursore del mouse sulla scheda "Processi" e premi la scheda "Visualizza", seleziona le colonne e controlla la colonna PID dell'identificatore di processo . (Process Identifier PID)Immediatamente, verrà visualizzato l'elenco completo dei numeri PID . Cerca il numero che hai annotato pochi istanti fa nella finestra CMD . In caso di dubbio, terminare il processo.

5] Installa uno strumento di monitoraggio della larghezza(bandwidth monitoring tool) di banda in modo da poter tenere d'occhio il tuo utilizzo. Utilizzare Packet Sniffing Tools per intercettare e registrare il traffico di rete.

Tieni sempre aggiornato il tuo sistema operativo e il software installato in modo da chiudere tutte le vulnerabilità del software e utilizzare un buon software di sicurezza(security software) . È essenziale essere consapevoli di questi sviluppi poiché, nel panorama delle minacce di oggi, nessun software antivirus offre il 100% di tranquillità. Per combattere questo problema, dovrebbero essere utilizzati programmi antimalware che monitorano i comportamenti dei programmi, l' euristica(Heuristics) , per rilevare malware precedentemente non riconosciuto. È possibile distribuire anche altri programmi che utilizzano ambienti virtualizzati, VPN , software anti-hacker e software di rilevamento del traffico di rete.

6] Utilizza Detekt , un (Make)software(Detekt) anti-sorveglianza gratuito per Windows .

Ecco alcuni suggerimenti che ti aiuteranno a tenere gli hacker lontani dal tuo computer Windows(tips that will help you keep Hackers out of your Windows computer) .(Here are some tips that will help you keep Hackers out of your Windows computer.)

Se hai bisogno di ulteriore aiuto, consulta questa Guida alla rimozione del malware(Malware Removal Guide) . Ti potrebbe piacere anche leggere questo post intitolato, come fai a sapere se il tuo computer ha un virus(how do you tell if your computer has a virus) .

Related posts

Scopri Computer RAM, Graphics Card/Video memory di Windows 10 PC

10 Utile Computer Mouse Tricks per Windows 11/10

3 modi per prendere un Photo or Video su un Chromebook

Come Detect Computer & Email Monitoring o Spying Software

Appartamento Panel Display Technology Demystified: TN, IPS, VA, OLED e altro ancora

Non può Schedule un Uber in Advance? Ecco cosa fare

Come Download and Install Peacock su Firestick

Come trovare i migliori server di discordia

Come Insert Emoji in Word, Google Docs and Outlook

Discord Non Opening? 9 Ways per correggere

Come controllare Your Hard Drive per errori

Come fare qualsiasi Wired Printer Wireless in modi 6 Different

Come disattivare un Facebook Account invece di eliminarlo

Come rendere Spotify Louder and Sound Better

Come lanciare a Roku TV da PC or Mobile

Come prendere un Screenshot su Steam

Come cambiare la lingua su Netflix5

7 Quick Fixes Quando Minecraft Keeps Crashing

Come creare uno Transparent Background in GIMP

Come Fix Hulu Error Code RUNUNK13