Spiegazione della vulnerabilità di Microarchitectural Data Sampling (MDS).

Microarchitectural Data Sampling ( MDS ) è una vulnerabilità lato CPU . Secondo Intel , la sua CPU ha dei punti deboli che possono essere sfruttati dagli hacker. Ciò significa assumere il controllo della CPU per poter leggere i dati a brevissimo termine archiviati nei buffer interni della CPU . Vediamo come funziona. Mi diremo anche come scoprire se il tuo sistema è interessato da questo exploit ZombieLoad .

MDS – Campionamento di dati microarchitettura(MDS – Microarchitectural Data Sampling)

I moderni processori Intel utilizzano l'archiviazione dei dati nei suoi buffer interni, i dati vengono inviati da e verso la cache del processore. I buffer interni dei processori vengono utilizzati per ridurre il tempo di calcolo. Per questo risparmio di tempo del processore, i dati dei processori vengono prima archiviati nella memoria interna incorporata in un processore come Intel . I dati sono nel formato: colonne TIME, DATA e IF_VALID . Serve per assicurarsi che un dato sia ancora valido in un dato momento. Questo viene trasferito alla cache della CPU per l'uso con altro firmware o qualsiasi altro software sul computer.

La vulnerabilità del campionamento dei dati microarchitettura ( MDS ) è un metodo per cui gli hacker rubano i dati dai buffer ultra piccoli del processore in tempo reale. In ogni sessione del computer, i dati vengono archiviati con filtri ( TIME , DATA , IF_VALID ) in queste mini-cache. Continuano a cambiare molto velocemente che quando viene rubato, il suo valore ( anche validità(validity) ) cambia. Tuttavia, gli hacker possono utilizzare i dati anche se i dati all'interno del processore filtrano/modificano la memoria, consentendo loro di assumere il controllo completo della macchina. Non è evidente. I problemi(Problems) iniziano quando l'hacker ottiene una chiave di crittografia o qualsiasi altro dato utile dai mini buffer nel processore.

Per riformulare quanto sopra, gli hacker possono raccogliere dati anche se la vita dei dati archiviati è estremamente breve. Come detto in precedenza, i dati continuano a cambiare, quindi gli hacker devono essere veloci.

Rischi derivanti dal campionamento dei dati di microarchitettura(Microarchitectural Data Sampling) ( MDS )

Microarchitectural Data Sampling ( MDS ) potrebbe fornire chiavi di crittografia e quindi ottenere il controllo su file e cartelle. MDS potrebbe anche fornire password. Se compromesso, il computer può essere bloccato come in caso di Ransomware .

Gli attori malintenzionati possono estrarre dati da altri programmi e app una volta che entrano nella memoria del processore. Ottenere i dati della RAM non è difficile una volta che hanno le chiavi di crittografia. Gli hacker utilizzano pagine Web o programmi maliziosi per accedere alle informazioni del processore.

La cosa peggiore(Worst) è l'incapacità di un computer compromesso, non sapendo che è stato compromesso. L'attacco MDS(MDS) non lascerà nulla nel registro e non lascerà alcun footprint in nessun punto del computer o della rete, quindi le possibilità che qualcuno lo rilevi sono molto minori.

Tipi di vulnerabilità MDS

Al momento vengono rilevate quattro varianti della microarchitettura:

- Campionamento dei dati della porta di carico(Load Port Data Sampling) microarchitettura

- Campionamento dei dati del buffer di archiviazione microarchitettura(Microarchitectural Store Buffer Data Sampling)

- Campionamento dei dati del buffer di riempimento microarchitettura(Microarchitectural Fill Buffer Data Sampling) e

- Campionamento di dati microarchitettura Campionamento non(Microarchitectural Data Sampling Uncacheable) memorizzabile

Questo è stato il periodo più lungo (un anno) per il quale è stata rilevata una vulnerabilità e mantenuta segreta fino a quando tutti i produttori di sistemi operativi e altri non hanno potuto sviluppare una patch per i propri utenti.

Alcuni utenti si sono chiesti perché non possono semplicemente disabilitare l'hyperthreading per proteggersi da MDS . La risposta è che la disabilitazione dell'hyperthreading non fornisce alcun tipo di protezione. La disabilitazione dell'hyperthreading rallenterà i computer. È in corso la creazione di hardware più recente(Newer) per contrastare i possibili attacchi MDS .

Il tuo computer è vulnerabile a MDS?

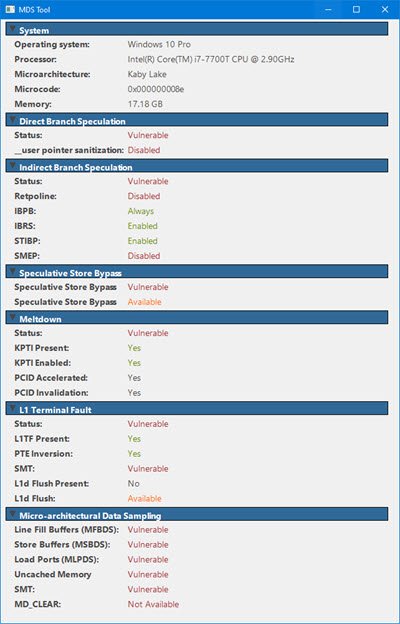

Verifica(Verify) se il tuo sistema è vulnerabile. Scarica lo strumento MDS(MDS Tool) da mdsattacks.com . Otterrai molte altre informazioni lì.

Come proteggere i computer da MDS?

Quasi tutti i sistemi operativi hanno rilasciato una patch che dovrebbe essere utilizzata in aggiunta al microcodice Intel per tenere lontana la vulnerabilità. Sul sistema operativo Windows(Windows OS) , si dice che gli aggiornamenti del martedì(Tuesday) abbiano patchato la maggior parte dei computer. Questo, insieme al codice Intel che viene integrato nelle patch del sistema operativo, dovrebbe essere sufficiente per evitare che il campionamento della microarchitettura ( MDS ) comprometta i tuoi computer.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Tieni aggiornati i tuoi computer. Aggiorna il tuo BIOS(Update your BIOS) e scarica il driver di dispositivo più recente(download the latest device driver) per il tuo processore dal sito Web di Intel .

Questa vulnerabilità è stata corretta da Microsoft per la loro linea di sistemi operativi Windows . Anche macOS ha ricevuto una patch il 15 maggio(May 15th) 2019. Linux ha preparato le patch ma deve essere scaricato separatamente per Microarchitecture Data Sampling ( MDS ).

Related posts

igfxEM module ha smesso di errore di lavoro in Windows 10

Intel Thunderbolt Dock software non funziona su Windows 10

Cos'è Hyper-Threading e come funziona?

L'adattatore Intel Dual Band Wireless-AC 7260 continua a disconnettersi

Errore Igfxem.exe application: non è stato possibile leggere la memoria

Recensione Intel Core 12th Gen i7-12700K: di nuovo in gioco!

Come overcloccare un processore Intel (CPU)

Prova il tuo processore usando Intel Processor Diagnostics Tool

Perché le aziende raccolgono, vendiamo, acquista o archiviano dati personali

Come abilitare o Disable Intel TSX capability in Windows 10

Display Driver Uninstaller per AMD, INTEL, NVIDIA Drivers

Fix Intel Optane Memory Pinning error Dopo Windows 10 v2004 upgrade

Apple M1 Vs Intel i7: le battaglie del benchmark

Fix ESRV.exe Application Error 0xc0000142 su Windows 10

Recensione della RAM ADATA XPG Lancer DDR5-5200: ottima per Intel di 12a generazione!

Processori ARM e Intel: qual è il migliore?

Review Intel Core i5-10600K: un eccezionale mid-range processor!

Abilita protezione Intel Processor Machine Check Error vulnerability

BitLocker Setup Impossibile esportare il negozio BCD (Boot Configuration Data)

Ryzen 3900X vs Intel i9-9900K: quale CPU è davvero migliore?