Attacco Denial of Service (DoS): cos'è e come prevenirlo

Hai mai sentito un'insolita lentezza nella velocità della tua rete o un'indisponibilità imprevista di un determinato sito Web? È possibile che sia in corso un attacco Denial of Service(Denial of Service attack) . Potresti avere familiarità con il termine – Denial of Service , ma in realtà può essere difficile distinguere tra un attacco reale e una normale attività di rete. Attacco Denial of Service (o DoS)(Denial of Service (or DoS)) , che, come suggerisce il nome, si riferisce direttamente alla negazione di un servizio, in particolare Internet .

Un attacco DoS è un tipo di attacco che divora le risorse di un utente e mette in ginocchio la rete, impedendo così agli utenti legittimi di accedere a qualsiasi sito web. L' attacco DoS è stato e rimane uno degli attacchi più sofisticati a cui non si dispone di una potenziale politica di prevenzione. In questo post, faremo luce su cos'è un attacco DoS e su come prevenirlo meglio e cosa fare nel caso in cui tu sappia di essere stato attaccato.

Che cos'è l'attacco DoS o Denial of Service(Service Attack)

In un attacco DoS , un utente malintenzionato con intenzioni dannose impedisce agli utenti di accedere a un servizio. Lo fa prendendo di mira il tuo computer e la sua connessione di rete o i computer e la rete del sito Web che stai tentando di utilizzare. Può quindi impedirti di accedere alla tua e-mail o ai tuoi account online.

Immagina una situazione in cui stai tentando di accedere al tuo conto Internet Banking per attività di transazione online. Tuttavia, per quanto strano possa sembrare, ti viene negato l'accesso al sito Web della banca, nonostante disponga di una connessione Internet veloce. Ora potrebbero esserci due possibilità: o il tuo provider di servizi Internet è inattivo o sei sotto un attacco DoS !

In un attacco DoS , l'attaccante invia una marea di richieste superflue al server principale del sito Web in questione, che sostanzialmente lo sovraccarica e blocca qualsiasi ulteriore richiesta prima che la capacità venga trattenuta. Ciò provoca la negazione delle richieste legittime in arrivo per questo sito Web e, di conseguenza, tu sei la vittima( you’re the victim) .

Tuttavia, le modalità di attacco possono differire in base alle motivazioni dell'attaccante, ma questo è il modo più comune per lanciare un attacco DoS . Altre modalità di attacco possono comportare l'impedire a una determinata persona di accedere a un determinato sito Web, ostruire la connessione tra due macchine sul lato server, quindi, interrompere il servizio, ecc.

Alcuni aggressori agiscono anche su un altro tipo di attacco DoS : l'e- (DoS)mail bombing(Email bombing) in cui vengono generate molte e-mail di spam e inondate nella propria Posta(Inbox) in arrivo in modo da escludere qualsiasi ulteriore richiesta al server di posta. Questo può accadere ampiamente, anche sull'account di posta elettronica fornito dai tuoi datori di lavoro, per non parlare dei servizi di posta pubblici come Yahoo, Outlook, ecc(Yahoo, Outlook, etc) . Puoi anche essere privato della ricezione di ulteriori e-mail legittime poiché la quota di spazio di archiviazione assegnata verrà esaurita. Con una grande varietà nelle loro ambizioni, la motivazione degli attaccanti può variare dal "solo per divertimento" alla conquista finanziaria alla vendetta.

Relazionato(Related) : Browser bloccato al messaggio Verifica del browser prima di accedere(Checking Your Browser Before Accessing) .

Tipi di attacchi DoS

In base alla natura e all'intento dell'attacco, esistono diversi tipi di programmi che possono essere utilizzati per lanciare attacchi DoS sulla rete. (DoS)Prendi nota degli attacchi DoS più comunemente utilizzati di seguito :

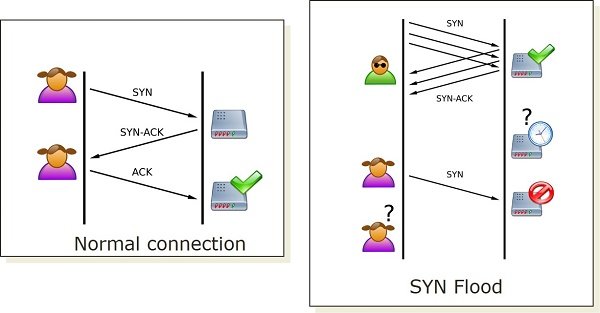

1] SYN Flood

SYN Flood sfrutta indebitamente il modo standard per aprire una connessione TCP . Quando un client vuole aprire una connessione TCP con la porta aperta del server, invia un pacchetto SYN . Il server riceve i pacchetti, li elabora e quindi invia un pacchetto SYN-ACK che include le informazioni del client di origine memorizzate nella tabella TCB (Transmission Control Block)(Transmission Control Block (TCB)) . In circostanze normali, il client rispedirebbe un pacchetto ACK riconoscendo la risposta del server e quindi aprendo una connessione TCP . Tuttavia, sotto un potenziale attacco SYN flood(SYN flood attack), l'attaccante invia un esercito di richieste di connessione utilizzando un indirizzo IP parodia che vengono trattate come richieste legittime dal computer di destinazione. Successivamente, si dà da fare per elaborare ciascuno di questi e tenta di aprire una connessione per tutte queste richieste malevole.

In circostanze normali, il client rispedirebbe un pacchetto ACK riconoscendo la risposta del server e quindi aprendo una connessione TCP . Tuttavia, sotto un potenziale attacco SYN flood, l'attaccante invia un esercito di richieste di connessione utilizzando un indirizzo IP parodia che vengono trattati come richieste legittime dalla macchina di destinazione. Successivamente, si dà da fare per elaborare ciascuno di questi e tenta di aprire una connessione per tutte queste richieste malevole. Ciò fa sì che il server continui ad attendere un pacchetto ACK per ogni richiesta di connessione che in realtà non arriva mai. Queste richieste riempiono rapidamente il TCB del server(TCB)tabella prima che possa interrompere qualsiasi connessione e quindi eventuali ulteriori richieste di connessione legittime vengono inviate nella coda di attesa.

Leggi(Read) : Cos'è la negazione del servizio di riscatto(What is Ransom Denial of Service) ?

2] Inondazione HTTP

Questo è più comunemente usato per attaccare servizi Web e applicazioni. Senza porre molta enfasi sul traffico di rete ad alta velocità, questo attacco invia richieste HTTP POST(HTTP POST requests) complete e apparentemente valide . Progettato specificamente per esaurire le risorse del server di destinazione, l'attaccante invia una serie di queste richieste per assicurarsi che le ulteriori richieste legittime non vengano ritirate dal server di destinazione mentre è impegnato nell'elaborazione delle richieste false. Eppure è così semplice ma è molto difficile distinguere queste richieste HTTP da quelle valide poiché il contenuto dell'Header(Header) sembra ammissibile in entrambi i casi.

3] Attacco (Service Attack)Denial(Distributed Denial) of Service distribuito ( DDoS )

Distributed Denial of Service o attacco DDoS è come l'ufficiale decorato in questa banda. Molto sofisticato per livelli superiori al normale attacco DoS , DDoS genera il traffico sulla macchina di destinazione tramite più di un computer. L'attaccante controlla diversi computer e altri dispositivi compromessi contemporaneamente e distribuisce il compito di inondare di traffico il server di destinazione, consumando pesantemente le sue risorse e la sua larghezza di banda. L'autore dell'attacco può anche utilizzare il tuo computer per lanciare un attacco a un altro computer se ci sono problemi di sicurezza persistenti.

Ora, per quanto ovvio, un attacco DDoS(DDoS attack) può essere molto più efficace e reale rispetto a un DoS . Alcuni siti Web che possono gestire facilmente connessioni multiple possono essere facilmente bloccati inviando numerose richieste di spam simultanee. Le botnet(Botnets) vengono utilizzate per reclutare tutti i tipi di dispositivi vulnerabili la cui sicurezza può essere compromessa iniettando un virus al loro interno e iscrivendoli all'esercito di zombi(Zombie army) che l'attaccante può controllare e utilizzarli per un attacco DDoS . Quindi(Hence) , essendo un normale utente di computer, devi essere consapevole delle falle di sicurezza all'interno e intorno al tuo sistema, altrimenti potresti finire per fare il lavoro sporco di qualcuno e non saperlo mai.

Prevenzione degli attacchi DoS

Gli attacchi DoS(DoS) non possono essere predeterminati. Non puoi evitare di essere una vittima dell'attacco DoS . Non ci sono molti modi efficaci per farlo. Tuttavia, puoi ridurre la prospettiva di far parte di un tale attacco in cui il tuo computer può essere utilizzato per attaccarne un altro. Prendi nota dei punti salienti seguenti che possono aiutarti a ottenere le probabilità a tuo favore.

- Distribuisci un programma antivirus e un firewall nella tua rete se non l'hai già fatto. Questo aiuta a limitare l'utilizzo della larghezza di banda solo agli utenti autenticati.

- La configurazione del server(Server configuration) può aiutare a ridurre la probabilità di essere attaccato. Se sei un amministratore di rete in un'azienda, dai un'occhiata alle configurazioni di rete e rafforza le politiche del firewall per impedire agli utenti non autenticati di indirizzare le risorse del server.

- Alcuni servizi di terze parti(third-party services) offrono guida e protezione contro gli attacchi DoS . Questi possono essere costosi ma anche efficaci. Se hai il capitale per implementare tali servizi nella tua rete, è meglio che tu vada.

Gli attacchi DoS sono generalmente mirati a organizzazioni di alto profilo(high-profile organizations) come società del settore bancario e finanziario, società commerciali e commerciali, ecc. Si dovrebbe essere pienamente consapevoli e continuare a guardarsi alle spalle per prevenire potenziali attacchi. Sebbene questi attacchi non siano direttamente correlati al furto di informazioni riservate, può costare alle vittime una notevole quantità di tempo e denaro per sbarazzarsi del problema.

Link utili:(Useful links:)

- Prevenzione degli attacchi Denial(Denial) of Service(Service Attacks) – MSDN

- Procedure consigliate per la prevenzione degli DoS/Denial of Service(Service Attacks) – MSDN

- Comprensione degli attacchi Denial-of-Service(Denial-of-Service Attacks) – US-Cert.go v

- Difendere Office 365 dagli attacchi Denial(Against Denial) of Service – Ulteriori informazioni(Service Attacks – Read) su Microsoft

- Fonte immagine Wikipedia.

Related posts

DDoS Distributed Denial di Service Attacks: Protezione, Prevention

SmartByte Network Service Cause lenti Internet speed su Windows 10

Qual è Ransom Denial di Service (RDoS)? Prevention and precautions

Disabilita Internet Explorer 11 come standalone browser utilizzando Group Policy

Come controllare se il vostro IP address perde

Elenco dei Best Free Internet Privacy Software & Products per Windows 10

Come sbloccare e accedere a Blocked o siti Web limitati

Come modificare o modificare le tue impostazioni WiFi Router?

Network icon Dice No internet access, ma sono connesso

Monitor Il tuo internet connection and websites con OverSite

Come usare un Shared Internet Connection a casa

Qual è il 403 Forbidden Error and How per risolverlo?

Come disabilitare Auto Refresh in Microsoft Edge or Internet Explorer

Può l'intero Internet crash? Può esaurirsi di abbattere lo Internet?

Fine vita di Internet Explorer; Cosa significa per le imprese?

A cosa servono gli errori HTTP Status Code comuni?

Cos'è Network Address Translator (NAT)? Che cosa fa? Ne ho bisogno?

Come trovare Router IP address su Windows 10 - IP Address Lookup

Come fermare gli annunci Google di seguirmi su Internet

Domain Fronting spiegato insieme a pericoli e