Attiva la protezione del programma potenzialmente indesiderato: GPO, Regedit, PowerShell

Microsoft ha ora reso possibile aggiungere protezione contro i programmi potenzialmente indesiderati (PUP)(Potentially Unwanted Programs (PUPs)) o le applicazioni(Applications) potenzialmente indesiderate ( PUA ) a Windows Defender su Windows 10 . È necessario modificare i criteri di gruppo(Group Policy) , il registro(Registry) o utilizzare PowerShell .

Questa funzionalità è stata annunciata da Microsoft esclusivamente per gli utenti Enterprise , ma con un po' di lavoro puoi farla funzionare anche sui tuoi PC Windows 10/8/7.

The Potentially Unwanted Application protection feature is available only for enterprise customers. If you are already one of Microsoft’s existing enterprise customers, you need to opt-in to enable and use PUA protection. PUA protection updates are included as part of the existing definition updates and cloud protection for Microsoft’s enterprise customers, says Microsoft.

Potential Unwanted Application ( PUA ) o PUP(PUPs) è una classificazione delle minacce basata sulla reputazione e sull'identificazione basata sulla ricerca. In genere sono Crapware o Bundleware e software che non si desidera davvero sul sistema e che potrebbero potenzialmente causare più danni che benefici. Puoi proteggerti da PUA o PUP(PUPs) implementando una politica antimalware. Questa impostazione dei criteri di protezione è disabilitata per impostazione predefinita.

Leggi: (Read:) Windows 10 bloccherà il software indesiderato in base a questi criteri .

Attiva la protezione dei programmi potenzialmente indesiderati(Potentially Unwanted Programs Protection) in Windows 10

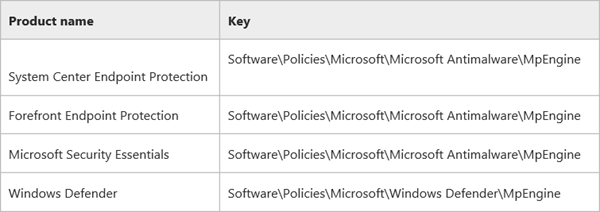

Per fare ciò, dovrai modificare il registro di Windows(Windows Registry) . La chiave del Registro di sistema varia in base alla versione del prodotto ed è diversa per System Center Endpoint Protection , Forefront Endpoint Protection , Microsoft Security Essentials o Windows Defender , come mostrato nell'immagine sopra.

La protezione PUA(PUA) metterà in quarantena il file PUP e ne impedirà l'esecuzione se soddisfa una delle seguenti condizioni:

- Il file è in fase di scansione dal browser

- Il file ha il set Mark of the Web

- Il file si trova nella cartella %downloads%.

- O se il file nella cartella %temp%.

Prima di iniziare, dovresti sapere che Windows 10 ora ti consente di disabilitare o abilitare la protezione contro le applicazioni potenzialmente indesiderate(enable protection against Potentially Unwanted Applications) (PUA) utilizzando la sicurezza di Windows(Windows Security) .

Utilizzo di criteri di gruppo

- Apri gpedit.msc e vai alla seguente impostazione:

- (Computer)Configurazione del computer > Administrative > Componenti di Windows > Windows Defender Antivirus .

- Fare doppio clic su Configura(Double-click Configure) protezione per applicazioni potenzialmente indesiderate.

- Selezionare(Select) Abilitato per abilitare la protezione PUA .

- In Opzioni, seleziona Blocca per bloccare le applicazioni potenzialmente indesiderate(Block to block potentially unwanted applications) oppure seleziona Modalità di controllo(Audit Mode) per verificare come funzionerà l'impostazione nel tuo ambiente.

- Seleziona OK.

Riavvia il tuo sistema.

Utilizzo del Registro di sistema

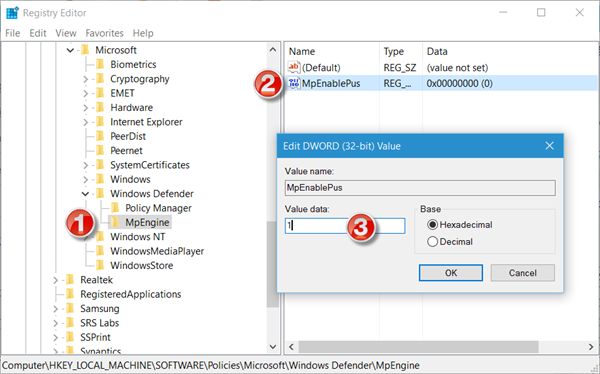

Per fare in modo che Windows Defender ti protegga dai programmi(Programs) potenzialmente indesiderati , esegui(Run) regedit per aprire l' editor del registro(Registry Editor) e vai alla chiave seguente:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender

Qui, fai clic con il pulsante destro del mouse su Windows Defender e seleziona New > Key > NameDenominalo(MpEngine) MpEngine .

Ora fai clic con il pulsante destro del mouse su MpEngine e seleziona New > DWORD (32 bit) Value > NameMpEnablePus e assegnagli un valore 1 .

- Con un valore di 0 che è l'impostazione predefinita, la protezione delle applicazioni(Application) potenzialmente indesiderate è disabilitata

- Con un valore di 1 la protezione dell'applicazione potenzialmente indesiderata(Potentially Unwanted Application) è abilitata. Le applicazioni con comportamenti indesiderati verranno bloccate al momento del download e dell'installazione.

Riavvia il tuo computer Windows.

Utilizzo di PowerShell

Puoi anche usare un cmdlet di PowerShell per configurare la funzionalità di protezione PUA . Usa il seguente comando:

Set-MpPreference -PUAProtection <PUAProtectionType>

Opzioni per <PUAProtectionType>:

- Impostare il valore per questo cmdlet su Enabled per attivare la funzionalità.

- Impostalo su AuditMode solo per rilevare ma non bloccare le PUA(PUAs) .

- Impostalo su Disabilitato(Disabled) per disattivare la protezione PUA,

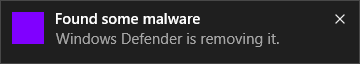

In Windows 10 , verrà visualizzata la seguente finestra di dialogo, quando un file PUP è bloccato:

Se desideri assicurarti che la funzione PUA sia stata abilitata(make sure the PUA feature has been enabled) e funzioni correttamente, puoi visitare amtso.org , fare clic sul collegamento Scarica il file di prova dell'applicazione potenzialmente indesiderata(Download the Potentially Unwanted Application test file) e verificare se viene automaticamente bloccato dal download o dall'esecuzione.

Puoi gestire gli elementi in quarantena(manage Quarantined items) e rimuovere o ripristinare i file dalla quarantena in Windows Defender(remove or restore files from Quarantine in Windows Defender) .

SUGGERIMENTO(TIP) : Se ritieni che un programma sviluppato da te sia stato erroneamente identificato come PUA(wrongfully identified as PUA) , puoi inviare il file qui(here) .

Lettura correlata(Related read) : Abilita la protezione delle applicazioni potenzialmente indesiderate (PUA) nel browser Edge(Enable Potentially Unwanted Application (PUA) protection in Edge browser) .

Questo post mostra come rafforzare la protezione di Windows Defender ai massimi livelli(harden Windows Defender protection to the highest levels) su Windows 10 modificando alcune impostazioni di criteri di gruppo.(This post shows how you can harden Windows Defender protection to the highest levels on Windows 10 by changing a few Group Policy settings.)

Related posts

Come attivare o disattivare la manomissione Protection in Windows 10

Abilita e configura Ransomware Protection in Windows Defender

Abilita Potenzialmente Unwanted Applications protection in Windows 10

Configurare Controlled Folder Access utilizzando Group Policy & PowerShell

Come aggiungere o escludere un'app in Exploit Protection di Windows 10

Fix Microsoft Defender error 0x80004004 su Windows 10

Il tuo Virus & threat protection è gestito dalla tua organizzazione

Gestisci in quarantena Items, Exclusions in Windows Defender

Fix Windows Defender error 0x8007139f su Windows 11/10

Ciò che è in Virus and Threat Protection Windows 10? Come nasconderlo?

Come escludere una cartella da Windows Defender scan in Windows 10

Come aggiungere File type or Process Exclusion a Windows Security

Impedire agli utenti di modificare Exploit Protection in Windows Security

Remove Windows Defender Notification Icon in Windows 10

Windows Defender identifica ripetutamente la stessa minaccia anche dopo la rimozione

Fix Windows Defender Error 0x800b0100 su Windows 10

Cos'è App & Browser Control in Windows 10 e come nasconderlo

Ciò che è in Control Flow Guard Windows 10 - Come accenderlo o Off

Non è possibile attivare Windows Defender in Windows 10

L'operazione non è stata completata correttamente perché il file contiene un virus