Attacchi di surf: dirotta Siri, Alexa, Google, Bixby con Ultrasound Waves

Gli assistenti vocali ti aiutano con le faccende quotidiane, che si tratti di fissare un appuntamento con un cliente per ascoltare musica e altro ancora. Il mercato relativo agli assistenti vocali è ricco di opzioni: Google , Siri , Alexa e Bixby . Questi assistenti si attivano utilizzando i comandi vocali e fanno le cose. Ad esempio, puoi chiedere ad Alexa di riprodurre alcuni brani a tua scelta. Questi dispositivi possono essere dirottati e utilizzati contro il proprietario del dispositivo. Oggi impareremo a conoscere gli attacchi di surf(Surfing Attacks) usando le onde ultrasoniche(Ultrasound) e i potenziali problemi che pone.

Che cos'è un attacco di surf?

I dispositivi intelligenti sono dotati di assistenti vocali come Google Home Assistant , Alexa di Amazon , Siri di Apple e alcuni assistenti vocali non così popolari. Non sono riuscito a trovare alcuna definizione da nessuna parte su Internet , quindi la definisco come segue:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Potresti già sapere che le orecchie umane possono percepire i suoni solo tra una gamma di frequenze (da 20 Hz a 20 KHz. Se qualcuno invia segnali audio che non rientrano nello spettro audio delle orecchie umane, la persona non può sentirli. Lo stesso con gli ultrasuoni(Ultrasounds) . La frequenza è oltre la percezione delle orecchie umane.

I cattivi hanno iniziato a utilizzare le onde a ultrasuoni(Ultrasound) per dirottare dispositivi come smartphone e case intelligenti, che utilizzano comandi vocali. Questi comandi vocali alla frequenza delle onde ultrasoniche(Ultrasound) sono al di là della percezione umana. Ciò consente agli hacker di ottenere le informazioni che desiderano (che vengono archiviate nei dispositivi intelligenti ad attivazione vocale), con l'aiuto degli assistenti audio. Usano suoni impercettibili per questo scopo.

Per gli attacchi di navigazione, gli hacker non devono essere nel campo visivo del dispositivo intelligente per controllarlo utilizzando gli assistenti vocali. Ad esempio, se un iPhone è posizionato sul tavolo, le persone presumono che la voce possa muoversi nell'aria, quindi se il comando vocale arriva nell'aria, possono notare gli hacker. Ma non è così perché le onde vocali hanno bisogno solo di un conduttore per propagarsi.

Sappi(Know) che anche gli artefatti solidi possono aiutare a propagare la voce fintanto che possono vibrare. Un tavolo in legno può ancora trasmettere onde vocali attraverso il legno. Queste sono le onde a ultrasuoni(Ultrasound) utilizzate come comandi per fare cose illegalmente sugli smartphone degli utenti target o su altri dispositivi intelligenti che fanno uso di assistenti vocali come Google Home o Alexa .

Leggi(Read) : Che cos'è un attacco spray password(Password Spray Attack) ?

Come funzionano gli attacchi di surf?

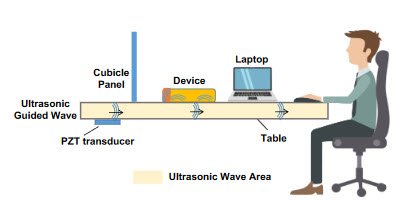

Utilizzando onde ultrasoniche impercettibili che possono viaggiare attraverso la superficie in cui sono conservate le macchine. Ad esempio, se il telefono è su un tavolo di legno, tutto ciò che devono fare è collegare al tavolo una macchina in grado di inviare onde ultrasoniche per l'attacco del surf.

In realtà, un dispositivo è attaccato al tavolo della vittima o qualsiasi superficie su cui sta usando per appoggiare l'assistente vocale. Questo dispositivo prima abbassa il volume degli assistenti intelligenti in modo che le vittime non sospettino nulla. Il comando arriva tramite il dispositivo collegato al tavolo e anche la risposta al comando viene raccolta dalla stessa macchina o da qualcos'altro che potrebbe trovarsi in un luogo remoto.

Ad esempio, potrebbe essere dato un comando che dice " Alexa , per favore leggi l' SMS che ho appena ricevuto". Questo comando è impercettibile alle persone nella stanza. Alexa legge gli SMS contenenti OTP (password monouso) a voce estremamente bassa. Questa risposta viene nuovamente catturata dal dispositivo di dirottamento e inviata dove vogliono gli hacker.

Tali attacchi sono chiamati Surfing Attacks . Ho provato a rimuovere tutte le parole tecniche dall'articolo in modo che anche un non tecnico possa capire questo problema. Per una lettura avanzata, ecco un link a un documento di ricerca(a link to a research paper) che lo spiega meglio.

Leggi il prossimo(Read next) : Cosa sono gli attacchi di Living Off The Land(What are Living Off The Land attacks) ?

Related posts

Siri, Google Assistant e Cortana: tre assistenti digitali a confronto

Le migliori prese intelligenti del 2019 che funzionano con Alexa e Google Home

Shodan è uno search engine per dispositivi collegati a Internet

Internet di Things (IoT) - Domande frequenti (FAQ)

Chi possiede IoT Data? Manufacturer, End User, o qualche terza parte?

Skyfonts ti consente di scaricare e Install Google Fonts su Windows PC

Google Docs Keyboard Shortcuts per Windows 10 PC

Error Code 105 ERR_NAME_NOT_RESOLVED in Google Chrome

Come importare o esportare Google Chrome Segnalibri su un HTML file

Best Invoice Templates per Google Docs per Freelancers, Small Business

Come inserire Text Box in Google Docs

Come contatto Google AdSense da Email

10 migliori temi per Google Chrome Browser

Come optare da Google FLoC (Privacy Sandbox) in Chrome

Google Chrome non risponde, Relaunch ora?

Come Create and Delete Profiles nel browser Web Google Chrome

A browser error si è verificato un messaggio - Google Docs su Chrome

Fix Downloading Proxy Script error in Google Chrome

Come convertire Documents in PDF con Google Docs utilizzando un browser

Fix ERR_SPDY_PROTOCOL_ERROR error in Google Chrome