Attacchi DDoS Distributed Denial of Service: protezione, prevenzione

Il Distributed Denial of Service(Distributed Denial of Service) o DDoS ha una lunga storia ed è diventato completamente mainstream quando il gruppo Anonymous ha iniziato le sue operazioni contro qualsiasi sito web contro Wikileaks . Fino ad allora, il termine e il suo significato erano conosciuti solo da persone con conoscenze di Internet Security .

Distributed Denial of Service

Intendo trattare alcuni metodi DDoS importanti in questo articolo prima di discutere i metodi per evitare o prevenire attacchi DDoS .

Cosa sono gli attacchi DDOS?

Sono sicuro che tutti voi ne conoscete il significato. Per coloro che non conoscono il termine, è un Denial of Service(Denial of Service)(Denial of Service) "distribuito" , causato dal numero di richieste al server che può gestire.

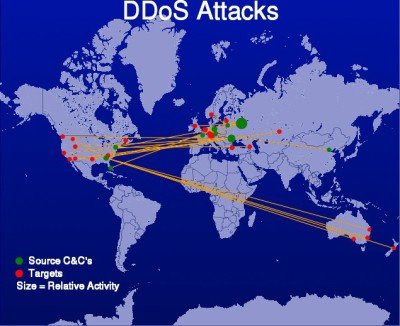

Quando non è in grado di elaborare le richieste in tempo reale a causa del traffico elevato inviato intenzionalmente da un numero di computer compromessi, il server del sito si blocca e smette di rispondere a qualsiasi altra richiesta da client diversi. La rete di computer compromessi è denominata BOTNET(BOTNETS) . Fondamentalmente(Basically) , tutti i computer e gli elettrodomestici intelligenti nella rete sono controllati da hacker e le persone che possiedono quei computer non sono consapevoli di essere stati hackerati.

Poiché le richieste sono molte e provengono da luoghi diversi (le regioni dei computer hackerati possono variare), viene chiamato " Distributed Denial of Service" o DDoS in breve. Affinché si verifichi un DDoS , il numero e l'intensità dei tentativi di connessione devono essere superiori a quelli che il server di destinazione può gestire. Se la larghezza di banda è elevata, qualsiasi utente malintenzionato DDoS avrà bisogno di più computer e di richieste più frequenti per arrestare il server.

SUGGERIMENTO(TIP) : Google Project Shield offre protezione DDoS gratuita su determinati siti Web.(DDoS)

Metodi DDoS e strumenti di attacco popolari

Abbiamo appena discusso uno dei tanti metodi DDoS nella sezione precedente. Si chiama " negazione distribuita(distributed denial) " poiché le linee di comunicazione sono aperte non da uno o due ma da centinaia di computer compromessi. Un hacker che ha accesso a molti computer può iniziare in qualsiasi momento a inviare richieste al server che desidera disattivare. Dal momento che non sono uno o due ma molti computer posizionati in tutto il pianeta, è "distribuito". Il server non può più soddisfare le richieste in arrivo e gli arresti anomali.

Tra gli altri metodi c'è il metodo Handshake(Handshake method) . In uno scenario normale, il tuo computer apre una linea TCP con il server. Il server risponde e attende che tu completi l'handshake. Una stretta di mano è un insieme di azioni tra il tuo computer e il server prima che inizi il trasferimento effettivo dei dati. In caso di attacco, l'hacker apre TCP ma non completa mai l'handshake, mantenendo così il server in attesa. Un altro sito web inattivo?!

Un metodo DDoS rapido è il metodo UDP(UDP method) . Impiega server DNS (Domain Name Service)(DNS (Domain Name Service)) per avviare un attacco DDoS . Per le normali risoluzioni degli URL , i tuoi computer utilizzano il protocollo UDP ( User Datagram Protocol ) poiché sono più veloci dei pacchetti TCP standard. (TCP)UDP , in breve, non è molto affidabile in quanto non c'è modo di controllare i pacchetti persi e cose del genere. Ma viene utilizzato ovunque la velocità sia una delle principali preoccupazioni. Anche i siti di giochi online utilizzano UDP . Gli hacker(Hackers) sfruttano i punti deboli di UDPpacchetti per creare una marea di messaggi a un server. Possono creare pacchetti falsi che sembrano provenienti dal server di destinazione. La query sarebbe qualcosa che invierebbe grandi quantità di dati al server di destinazione. Poiché sono presenti più risolutori DNS , diventa più facile per l'hacker prendere di mira un server che interrompe il sito. Anche in questo caso, il server di destinazione riceve più query/risposte di quante ne possa gestire.

Leggi(Read) : Cos'è la negazione del servizio di riscatto(What is Ransom Denial of Service) ?

Esistono molti strumenti di terze parti che agiscono come una botnet se l'hacker non ha molti computer. Ricordo uno dei tanti gruppi di hacker che chiedevano alle persone su Twitter di inserire dati casuali in un modulo di una pagina Web e premere Invia(Send) . Non l'ho fatto ma ero curioso di sapere come funzionava. Probabilmente, anch'esso ha inviato spam ripetuto ai server fino a quando la saturazione non è stata superata e il server è andato in crash. È possibile cercare tali strumenti su Internet . Ma ricorda che l'hacking è un crimine e non sosteniamo alcun crimine informatico(Cyber Crimes) . Questo è solo per tua informazione.

Dopo aver parlato dei metodi degli attacchi DDoS , vediamo se possiamo evitare o prevenire gli attacchi DDoS .

Leggi(Read) : Cos'è Black Hat, Grey Hat o White Hat Hacker?

Protezione e prevenzione dagli attacchi DDoS

Non c'è molto che puoi fare, ma puoi comunque ridurre le possibilità di DDoS prendendo alcune precauzioni. Uno dei metodi più utilizzati da tali attacchi è intasare la larghezza di banda del server con false richieste provenienti da botnet. L'acquisto di un po' più di larghezza di banda ridurrà o addirittura preverrà gli attacchi DDoS , ma può essere un metodo costoso. Più larghezza di banda significa pagare più soldi al tuo provider di hosting.

È anche utile utilizzare un metodo di spostamento dei dati distribuito. Cioè, invece di un solo server, hai diversi datacenter che rispondono alle richieste in parti. Sarebbe stato molto costoso in passato, quando dovevi acquistare più server. Al giorno d'oggi, i data center possono essere applicati al cloud, riducendo così il carico e distribuendolo da più server anziché da un solo server.

Puoi anche usare il mirroring in caso di attacco. Un server mirror contiene la copia (statica) più recente degli elementi sul server principale. Invece di utilizzare i server originali, potresti voler utilizzare i mirror in modo che il traffico in entrata possa essere deviato e, quindi, un DDoS può essere fallito/prevenuto.

Per chiudere il server originale e iniziare a utilizzare i mirror, è necessario disporre di informazioni sul traffico in entrata e in uscita sulla rete. Usa un monitor che ti mostri il vero stato del traffico e se emette un allarme, chiude il server principale e devia il traffico ai mirror. In alternativa, se stai tenendo sotto controllo il traffico, puoi utilizzare altri metodi per gestire il traffico, senza doverlo spegnere.

Puoi anche considerare l'utilizzo di servizi come Sucuri Cloudproxy o Cloudflare in quanto offrono protezione contro gli attacchi DDoS .

Questi sono alcuni metodi a cui potrei pensare per prevenire e ridurre gli attacchi DDoS, in base alla loro natura. Se hai avuto esperienze con DDoS, condividilo con noi.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

Leggi anche(Also read) : Come prepararsi e come affrontare un attacco DDoS .

Related posts

Denial di Service (DoS) Attacco: cosa è e come prevenirlo

Brute Force Attacks - Definition and Prevention

Cos'è l'uomo-in-the-medio Attack (MITM): Definizione, Prevention, Tools

SmartByte Network Service Cause lenti Internet speed su Windows 10

DLL Hijacking Vulnerability Attacks, Prevention & Detection

DNS Benchmark: ottimizzare il tuo Internet Connection per la velocità

Elenco dei Best Free Internet Privacy Software & Products per Windows 10

Controlla se il tuo Internet Connection è in grado di streaming del contenuto 4K

A cosa servono gli errori HTTP Status Code comuni?

Come sbloccare e accedere a Blocked o siti Web limitati

Come usare un Shared Internet Connection a casa

Group Speed Dial per Firefox: IMPORTANTE Internet Sites a Your Fingertips

Fix Origin Error loading Pagina web

Cosa sono parcheggiati Domains and Sinkhole Domains?

Fine vita di Internet Explorer; Cosa significa per le imprese?

Come trovare Router IP address su Windows 10 - IP Address Lookup

Come controllare se il vostro IP address perde

Cos'è Network Address Translator (NAT)? Che cosa fa? Ne ho bisogno?

Best GRATUITO Internet Security Suite Software per Windows 10

Disabilita Internet Explorer 11 come standalone browser utilizzando Group Policy