Come crittografare il disco rigido di Windows 10 con Bitlocker

Quando grandi società di telecomunicazioni, servizi pubblici e persino il governo vengono colpiti da violazioni dei dati(data breaches) , che possibilità hai? Una possibilità sorprendentemente buona se prendi alcune misure chiave. Una di queste misure è la crittografia del disco rigido o dell'SSD(encrypting your hard drive or SSD) .

Windows 10 ha un modo per crittografare l'unità integrata con la tecnologia BitLocker di Microsoft . È facile da implementare, facile da usare e non richiede competenze o hardware speciali. Tuttavia, è necessario disporre delle versioni Windows Pro(Windows Pro) , Enterprise o Education di Windows 10 . Se hai Windows 10 Home , la crittografia VeraCrypt(VeraCrypt encryption) è un'opzione eccellente. Potresti anche preferirlo a BitLocker .

Che cos'è BitLocker?(What Is BitLocker?)

La crittografia è il processo di trasformazione delle informazioni in qualcosa di privo di significato a meno che tu non abbia la chiave. BitLocker crittografa le informazioni sui dischi rigidi in modo che possano essere lette solo dopo aver immesso la chiave. La chiave può essere gestita da un chip Trusted Platform Module (TPM)(Trusted Platform Module (TPM)) nel computer, un'unità USB che memorizza la chiave o anche solo una password. Se provi BitLocker e non ti piace, è facile disattivare BitLocker(turn BitLocker off) .

Perché dovrei crittografare il mio disco rigido di Windows?(Why Should I Encrypt My Windows Hard Drive?)

Supponiamo che tu utilizzi le procedure consigliate per le password(password best practices) . La tua password è complessa, difficile da indovinare e non la scrivi o la condividi con nessuno. Se qualcuno vuole ottenere dati dal tuo disco e non ha la tua password di Windows , può rimuovere il disco rigido, collegarlo a un altro computer e utilizzare un live CD Linux per recuperare i file(Linux live CD to recover files) .

Se stai usando BitLocker , non possono farlo. BitLocker deve essere in grado di ottenere la chiave da qualche parte. Idealmente(Ideally) , sarebbe il Trusted Platform Module ( TPM ). Potrebbe anche essere una passphrase o un'unità USB dedicata come chiave BitLocker .

"Ma nessuno mi ruberà l'unità", rispondi. Hai mai buttato fuori un computer? Anche i tuoi dischi rigidi sono andati con esso, vero? A meno che tu non smaltisca in modo sicuro un disco rigido(safely dispose of a hard drive) , qualcuno può ottenere i dati. Succede ogni giorno, ed è facile. Abbiamo anche un articolo su come accedere ai file su vecchie unità(how to access files on old drives) .

Se hai utilizzato BitLocker e hai rimosso l'unità dal computer, quindi hai eliminato il computer e l'unità separatamente, hai solo reso il lavoro del ladro di dati casuale esponenzialmente più difficile. Richiederebbe uno specialista del recupero dati anche per avere una remota possibilità di ottenere i tuoi dati. Sei ancora convinto(Convinced) ?

Come verificare se un computer ha un TPM(How to Check if a Computer Has a TPM)

La situazione ideale di BitLocker è su un dispositivo con un TPM . Il tuo dispositivo ha un TPM ? È facile da controllare.

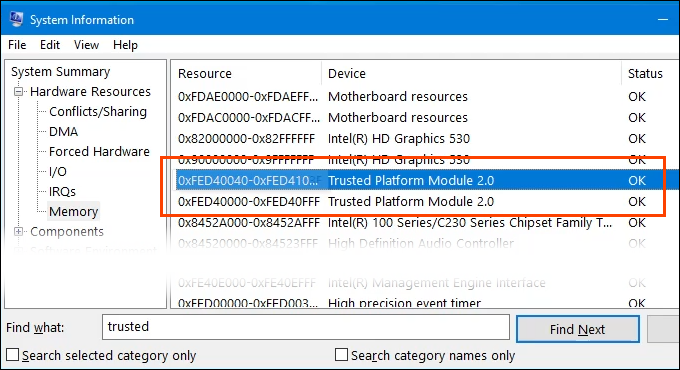

- Seleziona il menu Start e digita sistema(system) . Il primo risultato dovrebbe essere Informazioni di sistema(System Information) . Seleziona quello.

- Quando si apre la finestra Informazioni di sistema , inserisci (System Information)attendibile(trusted ) nella casella Trova cosa:(Find what:) in basso, quindi seleziona Trova(Find ) o premi Invio(Enter) .

- Se il dispositivo ha un TPM , verrà visualizzato nei risultati. In questo esempio, il TPM esiste ed è un TPM versione 2.0 . La versione potrebbe essere importante in futuro, soprattutto quando Windows 11 sarà disponibile pubblicamente.

Come abilitare BitLocker su un dispositivo con un TPM(How to Enable BitLocker On a Device With a TPM)

Il tuo dispositivo ha un TPM , quindi questa parte successiva è semplice e facile.

- Aprire Esplora file(File Explorer ) e passare all'unità da crittografare con BitLocker .

Fare clic(Right-click) con il pulsante destro del mouse sull'unità e selezionare Attiva BitLocker(Turn on BitLocker) .

Potrebbe essere presente un messaggio di avvio di BitLocker(Starting BitLocker ) con una barra di avanzamento. Lascia che finisca.

- Ti verrà chiesto di scegliere come vuoi sbloccare questa unità(Choose how you want to unlock this drive) . Ci sono 2 scelte; Utilizzare una password per sbloccare l'unità(Use a password to unlock the drive) o Utilizzare la mia smart card per sbloccare l'unità(Use my smart card to unlock the drive) . Se il dispositivo viene utilizzato in un'azienda, potresti avere una smart card e volerla utilizzare. In caso contrario, scegli di utilizzare una password. Crea una password forte e sicura(Create a strong, secure password) .

La password sarà necessaria solo se l'unità viene rimossa da questo dispositivo e installata su un altro dispositivo. In caso contrario, il TPM gestirà l'immissione della password, facendo in modo che l'unità crittografata funzioni perfettamente con tutto il resto.

Ora ti chiede Come vuoi eseguire il backup della tua chiave di ripristino?(How do you want to back up your recovery key?)

Ci sono 4 opzioni:

- Salva nel tuo account Microsoft(Save to your Microsoft account) : se utilizzi un account Microsoft per accedere al dispositivo, questo è il metodo più semplice. È ciò che viene utilizzato in questo esempio.

- Salva su un'unità flash USB(Save to a USB flash drive) : se si sceglie questo metodo, utilizzare solo l' unità flash USB per questo scopo. Non tentare di memorizzare altre cose su quell'unità flash.

- Salva in un file(Save to a file) : se si sceglie questo metodo, non salvare il file sull'unità da crittografare. Salvalo su un'altra unità o spazio di archiviazione cloud.

- Stampa la chiave di ripristino(Print the recovery key) : la scelta di questo metodo significa che la chiave stampata necessita di una conservazione sicura, al riparo da incendi, furti e inondazioni. Quando la chiave è necessaria, dovrà essere digitata manualmente.

A seconda del metodo selezionato, potrebbero esserci alcuni passaggi aggiuntivi, ma tutti i metodi condurranno alla schermata successiva.

Questo passaggio chiede di scegliere la quantità di unità da crittografare(Choose how much of your drive to encrypt) . Potrebbe essere fonte di confusione. Se non è presente nulla sull'unità crittografata, selezionare Crittografa solo spazio su disco utilizzato(Encrypt used disk space only) . È molto veloce.

Tutto ciò che viene aggiunto all'unità dopo questo verrà automaticamente crittografato. Se l'unità contiene già file e cartelle, scegli Crittografa l'intera unità(Encrypt entire drive ) per assicurarti che siano tutti crittografati immediatamente. Quindi seleziona Avanti(Next) .

La schermata successiva potrebbe non essere visualizzata a seconda della versione di Windows in uso. È importante prendersi il tempo per leggerlo e capirlo.

Per riassumere, se qualcuno estrae l'unità da questo dispositivo e la inserisce in qualsiasi versione di Windows precedente a Windows 10 versione 1511(Version 1511) , l'unità non funzionerà. La maggior parte delle persone non lo farà mai, quindi la maggior parte sceglierà Nuova modalità di crittografia(New encryption mode) , quindi seleziona Avanti(Next) .

La crittografia è una cosa seria e le cose possono andare storte. Ecco perché il processo chiederà un'ultima volta, sei pronto per crittografare questa unità? (Are you ready to encrypt this drive? )In tal caso, seleziona Avvia crittografia.(Start encrypting.)

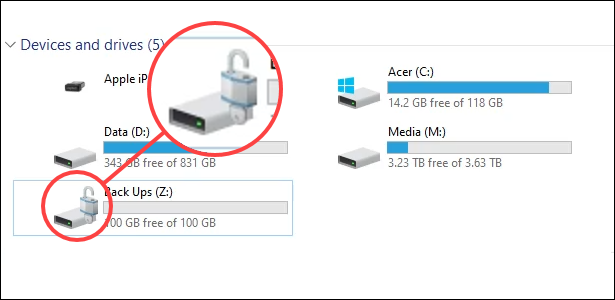

Una volta che BitLocker ha(BitLocker) finito di crittografare l'unità, torna a Esplora file(File Explorer) . Si noti(Notice) che l'icona dell'unità ora ha un lucchetto sbloccato. Ciò significa che l'unità è crittografata ma pronta a ricevere file. Se il lucchetto fosse bloccato, dovrai inserire la password per accedervi.

Come abilitare BitLocker su un dispositivo senza TPM(How to Enable BitLocker On a Device Without TPM)

Per ora, esiste un modo per usare BitLocker per crittografare un'unità anche se il dispositivo non dispone di TPM . Aspettati che cambi in Windows 11 poiché Windows 11 richiede TPM 2.0(Windows 11 requires TPM 2.0) per l'aggiornamento da Windows 10 a Windows 11 . Questo metodo richiede diritti di amministratore.

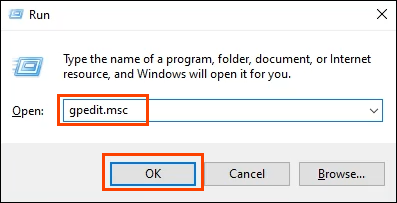

- Premi la combinazione di tasti Win Key + R per aprire l'utilità Esegui. Nel campo Apri(Open ) immettere gpedit.msc , quindi selezionare OK o premere Invio(Enter) . Si aprirà l' Editor criteri di gruppo locali(Local Group Policy Editor)(Local Group Policy Editor) .

- Dopo l' apertura dell'Editor criteri di gruppo locali(Local Group Policy Editor) , passare a Configurazione computer(Computer Configuration ) > Modelli amministrativi(Administrative Templates ) > Componenti di Windows(Windows Components ) > Crittografia unità BitLocker(BitLocker Drive Encryption ) > Unità del sistema operativo(Operating System Drives) . Fare doppio clic sull'impostazione Richiedi autenticazione aggiuntiva all'avvio(Require additional authentication at startup) .

- Selezionare Abilitato(Enabled ) e quindi OK per modificare l'impostazione. Nota la casella di controllo in cui si legge "Consenti BitLocker senza un (BitLocker)TPM compatibile . ” Ciò consente di utilizzare una password o una chiave di sicurezza per accedere all'unità crittografata BitLocker . Riavvia(Restart) Windows per attivare l'impostazione.

- Segui la stessa procedura della sezione precedente per avviare BitLocker e crittografare un'unità. ATTENZIONE:(WARNING: ) se si esegue la crittografia dell'unità Windows , ogni volta che si avvia Windows , è necessario inserire la password per il caricamento di Windows . Registra la password in un luogo sicuro fuori dal dispositivo.

- Al successivo avvio di Windows , BitLocker richiederà l'immissione della password per sbloccare l'unità. Fallo e premi Invio(Enter ) per continuare.

Sei al sicuro ora?(Are You Secure Now?)

La crittografia BitLocker(BitLocker) è solo una parte della protezione dei dati. Cos'altro stai facendo per garantire che la tua privacy e identità siano protette? Facci sapere! Assicurati(Make) di controllare tutti i nostri articoli sulla sicurezza dei dati e sulla privacy(data security and privacy) .

Related posts

C or D Drive letter mancante in Windows 10

Fix Unallocated Hard Drive senza perdere Data in Windows 10

IsMyHdOK è un Hard Disk Health Check software gratuito per Windows 10

Come clonare un disco rigido in Windows 10

Come formattare il disco rigido su Windows 10

USB Disk Ejector ti consente di rimuovere rapidamente i dispositivi USB in Windows 10

Come cambiare Drive Icon in Windows 10

Sync Multiple Google Drive Accounts In Windows 10

Come appuntare uno Folder or Drive allo Taskbar in Windows 10

Encrypt Care è uno encryption software gratuito per Windows 10

Add o rimuovere Hardware tab in Drive Properties in Windows 10

Come estendere System Drive Partition (c :) in Windows 10

QuickEncrypt consente di crittografare e decrittografare file e cartelle in Windows 10

Come copiare o Clone Bootable USB Drive in Windows 10

Come cambiare Hard Disk Cluster Size in Windows 10

Encrypt Files and Folders con Encrypting File System (EFS) in Windows 10

Add o rimuovere ReadyBoost tab in Drive Properties in Windows 10

Come migrare Windows 10 su un nuovo disco rigido

Il miglior software gratuito di clonazione del disco rigido per Windows 10

Come accedere ai file su un vecchio disco rigido con Windows 10